Die tatsächlichen Kosten von Cyberangriffen 2024 und darüber hinaus

- Es wird erwartet, dass Cyberangriffe im Jahr 2023 weltweit Kosten in Höhe von 8 Billionen USD verursacht haben, wobei davon ausgegangen wird, dass diese Zahl im Jahr 2024 auf 9,5 Billionen und im Jahr 2025 auf 10,5 Billionen ansteigen wird.

- Der jüngste IBM-Bericht über die Kosten von Datenschutzverletzungen zeigt, dass die Zahl der Datenschutzverletzungen so hoch ist wie nie zuvor: Ein durchschnittlicher Cyberangriff führt zu Verlusten von 4,45 Millionen USD. Die Gesundheitsbranche meldet mit 10,93 Millionen USD jährlich den höchsten durchschnittlichen Verlust durch Datenschutzverletzungen.

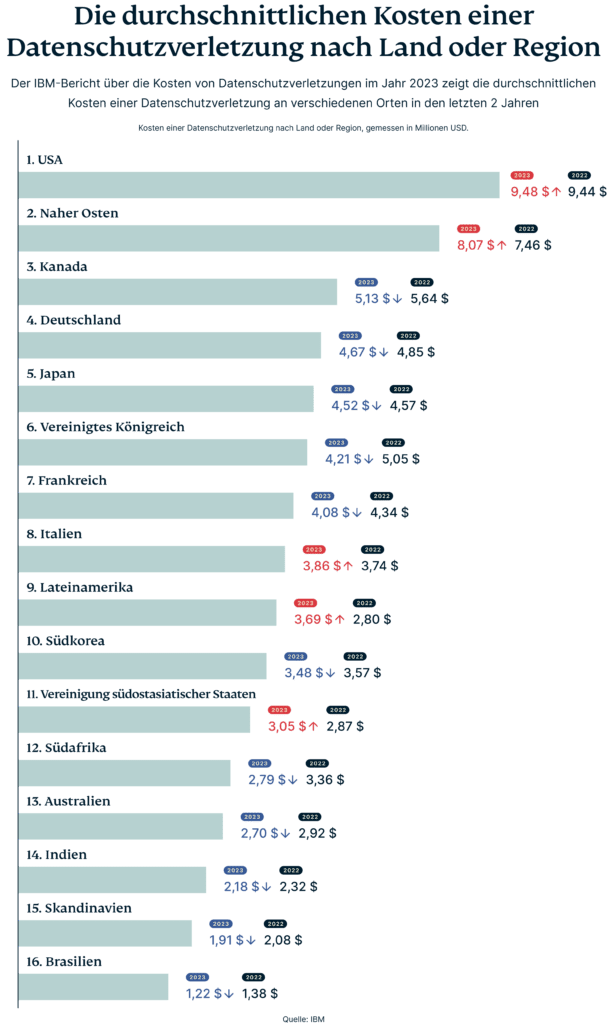

- In den USA gehen jährlich durchschnittlich 9,48 Millionen USD durch Datenschutzverletzungen verloren, gefolgt vom Nahen Osten mit 8,07 Millionen USD pro Jahr.

- Auch Privatpersonen bleiben von Cyberbedrohungen nicht verschont und sind besonders anfällig für Phishing- und Social-Engineering-Angriffe.

- Zu den digitalen Gegenmaßnahmen zur Bekämpfung der Cyberkriminalität gehören starke Authentifizierungsprotokolle, die Verschlüsselung Ihrer Daten mit einem VPN, regelmäßige Software-Updates und Wachsamkeit gegenüber gängigen Cyberangriffen.

Cyberangriffe werden immer häufiger und raffinierter und stellen eine erhebliche Bedrohung für Unternehmen, Regierungen und Privatpersonen dar. Im Jahr 2023 wurden die Kosten von Cyberangriffen, die von Datenschutzverletzungen bis hin zu feindlichen Kontenübernahmen reichen, weltweit auf 8 Billionen USD geschätzt. In diesem Jahr wird diese Zahl voraussichtlich auf 9,5 Billionen USD ansteigen, wie das Forschungsunternehmen Cybersecurity Ventures berichtet. Der Aufstieg der KI-Technologie wird diese Kosten wahrscheinlich noch weiter in die Höhe treiben: Prognosen gehen von einem Anstieg um 11 Prozent auf 10,5 Billionen USD im Jahr 2025 aus.

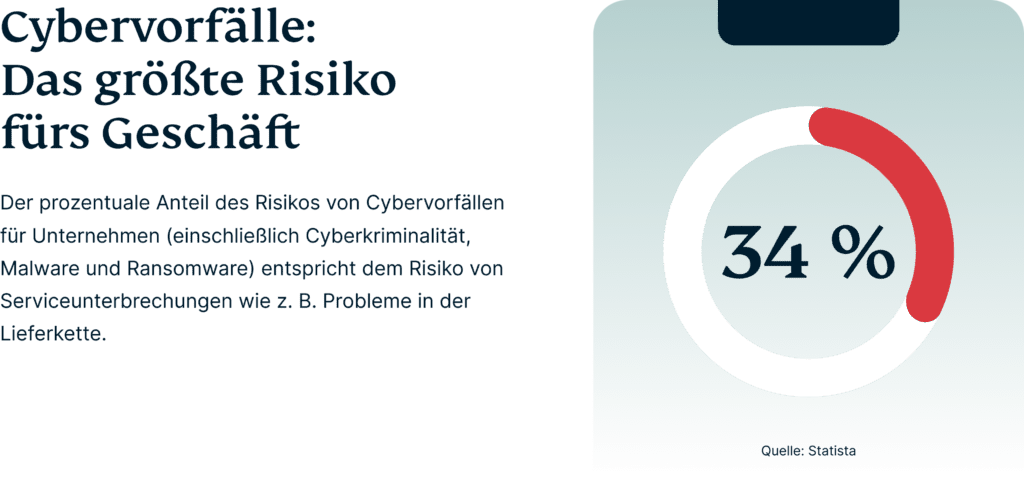

Eine von Statista durchgeführte Umfrage unter Branchenführern ergab, dass Cyberangriffe eine der größten Bedrohungen für ein Unternehmen darstellen, gefolgt von Geschäftsunterbrechungen und makroökonomischen Entwicklungen. Laut der Umfrage, die von 2018 bis 2023 lief, stuften 34 Prozent der Befragten Cybervorfälle als ihre größte Sorge ein.

Und während Unternehmen den Druck sicherlich spüren, sind die Auswirkungen auf Verbraucher ebenso alarmierend. Cyberbedrohungen wie Datenschutzverletzungen, Identitätsdiebstahl und betrügerische Transaktionen wirken sich direkt auf den Einzelnen aus und führen zu finanziellen Verlusten, Eingriffen in die Privatsphäre und lang anhaltenden Folgen.

Wie viel könnten wir in Zukunft durch Cyberangriffe verlieren?

Aufgrund der dynamischen und komplexen Natur digitaler Bedrohungen ist es schwierig, die genauen finanziellen Auswirkungen von Cyberangriffen in den kommenden Jahren vorherzusagen. Die Erkenntnisse von Cybersecurity Ventures, die sich auf die letzten fünf Jahre beziehen, bieten jedoch einen Rahmen für künftige Prognosen.

| Jahr | Geschätzte jährliche Kosten aufgrund von Cyberangriffen weltweit (USD) | Prozentualer Anstieg im Vergleich zum Vorjahr |

| 2024 | 9,5 Billionen* | 19 % |

| 2025 | 10,5 Billionen* | 10,5 % |

| 2026 | 11,3 Billionen** | 7,6 % |

| 2027 | 12,4 Billionen** | 9,7 % |

| 2028 | 13,8 Billionen** | 11 % |

| 2029 | 15,6 Billionen^ | 13 % |

| 2030 | 17,9 Billionen^ | 15 % |

Quellen: *Cybersecurity Ventures **Statista ^Unsere eigenen Prognosen

Diese Zahlen berücksichtigen technologische Fortschritte, Branchentrends und mögliche globale Ereignisse, die sich auf die Kosten von cyberkriminellen Angriffen auswirken könnten. Sowohl Angreifer als auch Verteidiger entwickeln ständig neue Tools und Techniken, was sich auf die Kosten und die Wirksamkeit von Angriffen und Abwehrmaßnahmen auswirkt. Gleichzeitig können geopolitische Situationen und wirtschaftliche Bedingungen die Häufigkeit und Art von Cyberangriffen beeinflussen, was Kostenvorhersagen noch komplexer macht.

Doch wer kommt für die Schäden auf?

Laut dem IBM-Bericht über die Kosten von Datenschutzverletzungen aus dem Jahr 2023 sind es die Kunden. Unternehmen, die von Cyberangriffen betroffen sind, geben die Kosten für diese Vorfälle in der Regel in Form von höheren Service- und Abonnementpreisen an die Verbraucher weiter.

Um zu verstehen, wie wir die Kosten und Auswirkungen, die Cyberbedrohungen auf uns haben könnten, reduzieren können, müssen wir zunächst verstehen, welche verschiedenen Arten von Angriffen es gibt, wie sie funktionieren und wer die größten Opfer sind.

Die sich entwickelnde Landschaft der Cyberangriffe

Die steigende Flut von Datenschutzverletzungen

Datenschutzverletzungen gehören zu den häufigsten Cyberangriffen, von denen Unternehmen und Privatpersonen betroffen sind. Laut demselben IBM-Bericht haben diese Vorfälle im vergangenen Jahr einen neuen Höchststand erreicht. Die durchschnittlichen Kosten für Datenschutzverletzungen sind seit 2020 weltweit um 15,3 Prozent gestiegen und belaufen sich mittlerweile auf 4,45 Millionen USD.

In Amerika scheint die Situation besonders schlimm zu sein. Die USA verzeichneten im Jahr 2023 mit 9,5 Millionen USD die höchsten durchschnittlichen Kosten für Datenschutzverletzungen.

Der Dezember 2023 war mit 443 öffentlich bekannt gewordenen Sicherheitsvorfällen für US-Verbraucher besonders schlimm: Mehr als 1,6 Milliarden Unternehmensdatensätze mit persönlichen Kundeninformationen wurden kompromittiert. Zu den größten Sicherheitsverstößen gehörten Real Estate Wealth Network mit über 1,5 Milliarden betroffenen Datensätzen, Comcast Cable Communications (Xfinity) mit fast 36 Millionen betroffenen Menschen, Delta Dental of California mit 7 Millionen betroffenen Kunden und Integris Health, bei dem die persönlichen Daten von rund 4,7 Millionen Einzelpersonen bekannt wurden.

Weltweit blieb der Nahe Osten die am zweitstärksten betroffene Region mit durchschnittlichen Kosten von 8,07 Millionen USD, was einem Anstieg von 8,2 Prozent gegenüber 2022 entspricht. Im Gegensatz dazu sind die durchschnittlichen Kosten in Kanada und Deutschland gesunken, in Kanada um 9 Prozent auf 5,13 Millionen USD und in Deutschland um 3,7 Prozent auf 4,67 Millionen USD. Auch in Japan ist ein leichter Rückgang zu verzeichnen. Der Rückgang könnte auf neue Gesetze und Vorschriften zurückzuführen sein, die von den verschiedenen Regierungen zur besseren Eindämmung von Cyberangriffen erlassen wurden.

Datenschutzverletzungen stellen zwar einen wichtigen Aspekt in der Landschaft der Cyberbedrohungen dar, das Ausmaß von Cyberattacken geht jedoch weit darüber hinaus. Die heutigen Cyberkriminellen und Hacker machen sich fortschrittliche Technologien wie KI und maschinelles Lernen zunutze, um noch raffiniertere und schwerer fassbare Angriffe durchzuführen.

Die Eskalation von Ransomware

Bei Ransomware handelt es sich um eine Art von Schadsoftware, die den Zugriff auf ein Computersystem blockiert, bis eine Geldsumme gezahlt wird. In ihrer 30-jährigen Geschichte hat sie sich erheblich weiterentwickelt – und sie wächst weiterhin. Im Jahr 2023 gab es mit 4.368 gemeldeten Ransomware-Fällen einen Anstieg von 55 Prozent gegenüber dem Vorjahr.

Doch was hat diesen alarmierenden Anstieg der Ransomware-Angriffe verursacht? Mehrere Faktoren. Mehr dazu weiter unten.

Lenken der Köpfe: die Kunst des Social Engineering

Social-Engineering-Angriffe, wie zum Beispiel Phishing, sind nach wie vor weit verbreitet und nutzen anstelle von Schwachstellen im System eher die menschliche Psychologie aus. Bei diesen Angriffen werden Menschen auf eine Art und Weise getäuscht, die sie dazu verleitet, sensible Informationen preiszugeben oder den Zugang zu eingeschränkten Systemen zu gewähren. Das menschliche Element ist oft das schwächste Glied in der Cybersicherheit.

Der Wechsel zu standortunabhängigem und flexiblem Arbeiten hat diese Risiken noch verschärft. Cyberkriminelle nutzen Schwachstellen in Heimnetzwerken und unzureichend gesicherten Unternehmenssystemen mit Fernzugriff aus. Auch private Geräte, die für berufliche Zwecke genutzt werden, erhöhen das Risiko von Sicherheitsverletzungen. So kann beispielsweise eine einfache Phishing-E-Mail, die an ein privates Gerät gesendet wird, zum unbefugten Zugriff auf das Netzwerk eines gesamten Unternehmens führen.

Intelligente Geräte und das Internet der Dinge (IoT) erweitern das Schlachtfeld noch weiter. Diese Geräte sind zwar praktisch, aber oft nicht besonders sicher, was sie anfällig macht für Angriffe, die sowohl die persönliche Privatsphäre als auch die Unternehmenssicherheit bedrohen. So kann beispielsweise ein kompromittiertes Smart-Home-Gerät ein Einfallstor für Angreifer sein, um auf sensible persönliche und arbeitsbezogene Daten zuzugreifen.

Schwache Glieder: Wie Angriffe auf die Lieferkette die Sicherheit von Unternehmen ins Wanken bringen

Im Jahr 2024 wird die Cybersicherheitslandschaft zunehmend von der Bedrohung durch Angriffe auf die Lieferkette geprägt sein, die immer ausgefeilter und umfangreicher werden. Angreifer auf die Supply-Chain zielen in der Regel auf die anfälligsten Punkte in der Lieferkette ab und nutzen diese aus.

Dabei handelt es sich häufig um Drittanbieter oder Lieferanten mit weniger stringenten Sicherheitsmaßnahmen. Sobald eine Schwachstelle kompromittiert wurde, nutzen die Angreifer diese, um Fuß zu fassen und auf größere, sicherere Systeme zuzugreifen. Dies könnte bedeuten, dass sie schädlichen Code in Software-Updates einschleusen oder gestohlene Anmeldedaten verwenden, um auf sichere Netzwerke zuzugreifen. MOVEit, eine verwaltete Dateiübertragungssoftware, die für die sichere Übertragung von Daten genutzt wird, wurde im Jahr 2023 Opfer eines Angriffs auf die Lieferkette. Die Software wird von 1.700 Softwareunternehmen und 3,5 Millionen Entwicklern in Branchen wie dem Gesundheitswesen, dem Finanzwesen, der Technologie und bei der Regierung eingesetzt.

Deepfakes und das Aufkommen von KI-Bedrohungen für die Cybersicherheit

2024 ist ein entscheidendes Wahljahr in den USA, weswegen die Zunahme von KI-generierten Bedrohungen, insbesondere Deepfakes, sich als großes Sicherheitsproblem entwickelt. Die Parlamentswahlen in der Slowakei im September 2023 sind ein krasses Beispiel dafür, wie die Deepfake-Technologie Wahlen schaden kann.

Im Vorfeld dieser hart umkämpften Parlamentswahlen nutzte die rechtsextreme Partei Republika Deepfake-Audionachrichten und -Videos, um falsche Informationen über den Vorsitzenden der Progressive Slowakei, Michal Šimečka, zu verbreiten. Diese Deepfakes veränderten Šimečkas Stimme und stellten ihn fälschlicherweise so dar, als würde er über Pläne zur Wahlmanipulation und sogar zur Erhöhung der Bierpreise sprechen. Auch wenn die genauen Auswirkungen dieser Deepfakes auf das endgültige Wahlergebnis noch unklar sind, hat der Vorfall doch schlaglichtartig die starken Störmöglichkeiten dieser Technologie verdeutlicht.

Der Cybersecurity Forecast von Google Cloud für 2024 bestätigt diese Bedrohung und lässt erkennen, dass generative KI die Erkennung von Phishing-E-Mails erschweren und das Ausmaß und die Effizienz krimineller Aktivitäten potenziell erhöhen könnte. Die Zugänglichkeit und ständige Weiterentwicklung der KI-Technologie machen sie zu einem beeindruckenden Werkzeug für Angreifende.

6 gängige Arten von Cyberangriffen

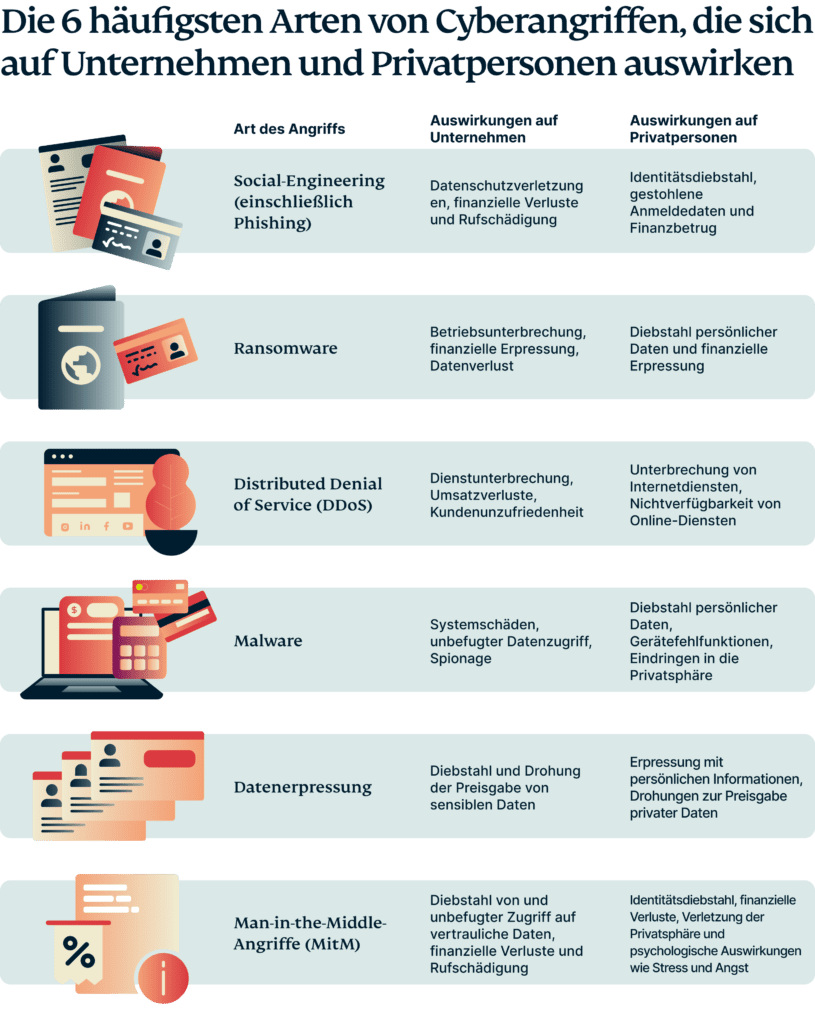

Wenn wir Cyberangriffe bekämpfen wollen, ist es wichtig, dass wir die Auswirkungen von Cyberangriffen auf verschiedene Branchen und Privatpersonen verstehen. Im Folgenden befassen wir uns mit den gängigsten Taktiken für Cyberangriffe, mit der Art ihrer Durchführung und ihren Auswirkungen auf Unternehmen und Privatpersonen.

| Art des Angriffs | Auswirkungen auf Unternehmen | Auswirkungen auf Privatpersonen |

| Social-Engineering-Angriff (einschließlich Phishing) | Datenschutzverletzungen, finanzielle Verluste und Rufschädigung | Identitätsdiebstahl, gestohlene Anmeldedaten und Finanzbetrug |

| Ransomware | Betriebsunterbrechung, finanzielle Erpressung, Datenverlust | Diebstahl persönlicher Daten und finanzielle Erpressung |

| DDoS-Attacken | Dienstunterbrechung, Umsatzverluste, Unzufriedenheit der Kunden | Unterbrechung von Internetdiensten, Nichtverfügbarkeit von Onlinediensten |

| Malware | Systemschäden, unbefugter Datenzugriff, Spionage | Diebstahl persönlicher Daten, Gerätefehlfunktionen, Eindringen in die Privatsphäre |

| Datenerpressung | Diebstahl und Drohung der Preisgabe von sensiblen Daten | Erpressung mit persönlichen Informationen, Drohungen zur Preisgabe privater Daten |

| Man-in-the-Middle-Angriffe (MitM) | Diebstahl von und unbefugter Zugriff auf vertrauliche Daten, finanzielle Verluste und Rufschädigung | Identitätsdiebstahl, finanzielle Verluste, Verletzung der Privatsphäre und psychologische Auswirkungen wie Stress und Ängste |

Jeder dieser Angriffe verfügt über einzigartige Ausführungsmethoden und Auswirkungen, wodurch er eine besondere Effektivität seinen beabsichtigten Zielen gegenüber entwickelt.

Phishing

Beim Phishing geben sich Cyberkriminelle über E-Mails, Textnachrichten oder andere Kommunikationskanäle als legitime Organisationen aus, um vertrauliche Informationen zu stehlen. Diese Angriffe wirken oft als Köder für die Nutzer und bringen sie dazu, auf schädliche Links zu klicken oder kompromittierte Anhänge herunterzuladen, was zu Identitätsdiebstahl, finanziellem Betrug oder dem Zugriff auf gesicherte Systeme führt. Phishing ist die häufigste E-Mail-Bedrohung und macht 39,6 Prozent aller Angriffe per E-Mail aus. Es ist besonders gefährlich, weil es eher auf menschliches Versagen als auf Schwachstellen im System abzielt.

Ransomware

Bei Ransomware handelt es sich um schädliche Software, die die Dateien eines Opfers verschlüsselt und sie unzugänglich macht, bis ein Lösegeld gezahlt wird. Diese Form von Malware hat weltweit stark zugenommen und im Jahr 2023 waren 72,7 Prozent der Unternehmen davon betroffen. Die durchschnittlichen Kosten eines Ransomware-Angriffs belaufen sich auf rund 4,54 Millionen USD, wobei die Wiederherstellungskosten im Durchschnitt 1,85 Millionen USD betragen.

Die Cyberkriminellen entwickeln ihre Methoden ständig weiter und verwenden immer ausgefeiltere Verschlüsselungstechniken, die es für die Opfer immer schwieriger machen, ihre Daten ohne die Zahlung des Lösegelds wiederherzustellen. Darüber hinaus hat das Aufkommen von Kryptowährungen anonyme Transaktionen erleichtert, sodass es für Angreifende einfacher ist, Zahlungen zu erhalten, ohne aufgespürt zu werden.

Ransomware-Angriffe zielen nicht mehr nur auf einzelne Systeme ab, sondern legen ganze Netzwerke lahm, darunter auch kritische Infrastrukturen und große Konzerne, was zu erheblichen finanziellen und betrieblichen Störungen führt. Die Auswirkungen dieser Angriffe gehen über den unmittelbaren finanziellen Verlust hinaus: Sie führen oft zu einer langfristigen Schädigung des Rufs und zum Verlust des Vertrauens der Kunden in die betroffenen Organisationen.

DDoS-Attacken

DDoS-Angriffe (Distributed Denial of Service) sind eine Art von Cyberangriffen, bei denen mithilfe von Computersystemen ein einzelner Dienst, zum Beispiel eine Website, ein Server oder ein Netzwerk, ins Visier genommen wird. Ziel ist es, dafür zu sorgen, dass die Verfügbarkeit des Onlinediensts einbricht und ausfällt, indem der Dienst mit Datenverkehr aus mehreren Quellen überflutet wird. Sie können sich das in etwa so vorstellen wie einen Stau, in dem so viele Autos die Straße verstopfen, dass sie verhindern, dass der normale Verkehr das gewünschte Ziel erreichen kann.

Laut dem Cybersicherheitsunternehmen Cloudflare haben DDoS-Attacken im Jahr 2023 sowohl in ihrer Häufigkeit als auch in ihrer Intensität deutlich zugenommen. Im vierten Quartal gab es im Vergleich zum Vorjahr einen Anstieg von 117 Prozent bei DDoS-Angriffen auf der Netzwerkebene und allgemeinen DDoS-Aktivitäten, die während der Weihnachtszeit auf Websites im Einzelhandel, Versandhandel und in der Öffentlichkeitsarbeit abgezielt hatten.

Malware

Malware (kurz für Malicious Software, also Schadsoftware) umfasst verschiedene Formen von schädlicher Software, darunter Viren, Würmer und Trojaner. Diese Programme können in Computer, Systeme und Netzwerke eindringen, sie beschädigen oder deaktivieren und es Cyberkriminellen ermöglichen, Ihre Aktivitäten auszuspionieren.

Ein gängiges Beispiel für einen Malware-Angriff ist ein sogenannter Loader-Angriff: Heimliche und mehrstufige Cyberangriffe, bei denen kleine, oft legitim aussehende Programme, sogenannte „Loader” (zum Beispiel ein PDF-Reader), eingesetzt werden, um verdeckt Malware auf den Computer des Opfers zu bringen und auszuführen. Das Programm wird Loader genannt, weil seine Aufgabe darin besteht, im Hintergrund Malware herunterzuladen und dabei den Anschein eines legitimen Tools oder einer Software zu erwecken.

Die Gesamtzahl einzigartiger Malware-Programme hat eine Milliarde überschritten, wobei Trojaner 58 Prozent aller Malware ausmachen. Malware kann zu unbefugtem Datenzugriff, Systemschäden und Spionage führen.

Datenerpressung

Bei der Datenerpressung stehlen Cyberkriminelle sensible Daten und drohen damit, sie zu veröffentlichen, es sei denn, es wird ein Lösegeld gezahlt. Im Jahr 2023 war diese Taktik in 27 Prozent aller Cyberangriffe involviert. Im Gegensatz zu Ransomware, die den Zugriff auf Daten verhindert, handelt es sich bei der Datenerpressung um einen tatsächlichen Datendiebstahl, bei dem die Veröffentlichung oder der Verkauf der gestohlenen Daten droht.

Datenerpressungsangriffe werden in der Regel durch Datenschutzverletzungen oder Exfiltration durchgeführt. In einem ersten Schritt verschaffen sich die Angreifer Zugang zu Ihrem System und stehlen Ihre Daten. Sind die Daten einmal gestohlen, werden sie auf die Server der Angreifenden übertragen, wo eine Kopie erstellt wird, die außerhalb Ihrer Reichweite liegt. Die Angreifer setzen sich dann mit Ihnen in Verbindung, um Ihnen mitzuteilen, dass sie Ihre Daten haben, und ihre Forderungen zu stellen. Sie könnten damit drohen, die Informationen zu veröffentlichen, sie an den Meistbietenden zu verkaufen oder sie für andere bösartige Zwecke wie Identitätsdiebstahl oder Betrug zu verwenden.

Leider ist die Zahlung des Lösegelds sowohl bei Datenerpressung als auch bei Ransomware-Angriffen keine Garantie dafür, dass Sie Ihre Daten zurückbekommen oder dass die Täter Ihre Daten von ihren Servern löschen.

Man-in-the-Middle (MitM)

MitM-Angriffe treten auf, wenn ein Hacker heimlich die Kommunikation zwischen zwei Parteien, die glauben, direkt miteinander zu kommunizieren, abfängt und möglicherweise verändert. Diese Angriffe können bei jeder Form der Online-Kommunikation auftreten, zum Beispiel beim Surfen, beim Versenden von E-Mails und sogar bei sicheren Transaktionen. MitM-Angriffe können zum Diebstahl von persönlichen Daten, Anmeldedaten und Finanzinformationen führen und stellen damit ein erhebliches Risiko sowohl für Privatpersonen als auch für Unternehmen dar.

MitM-Angriffe machten im Jahr 2023 35 Prozent der Aktivitäten aus, bei denen drahtlose Netzwerke ausgenutzt wurden, was zeigt, wie verbreitet sie sind, insbesondere in Umgebungen mit öffentlichem WLAN, welches oft weniger sicher ist.

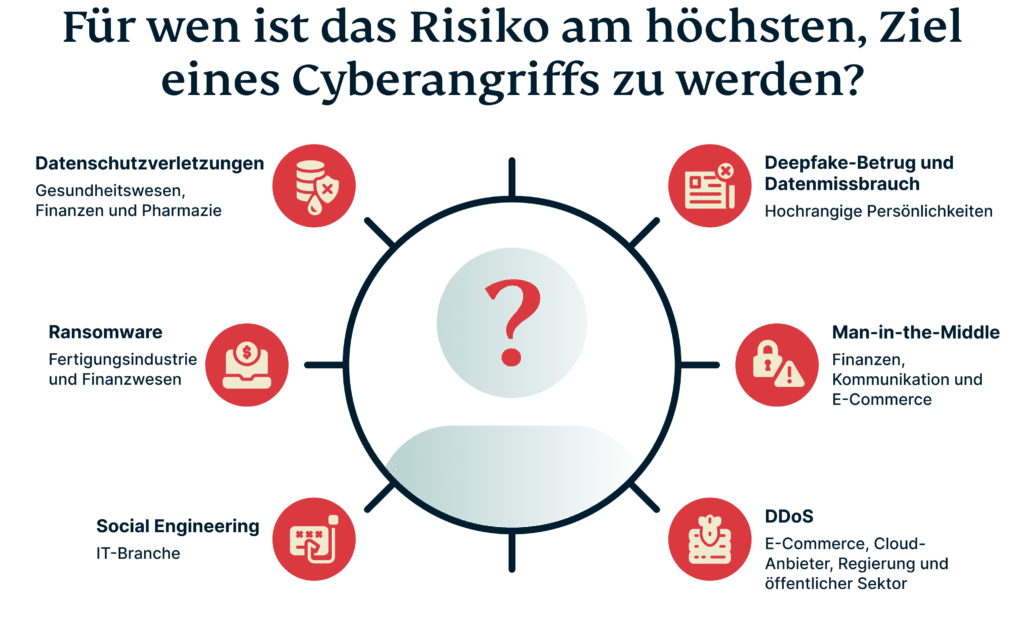

Wer ist am anfälligsten für Cyberangriffe?

Cyberangriffe können sich gegen jede Person oder jedes Unternehmen richten, aber bestimmte Branchen sind aufgrund der Art ihrer Tätigkeit und der Sensibilität der von ihnen verarbeiteten Daten besonders anfällig. Branchen wie das Gesundheitswesen, das Finanzwesen und der Einzelhandel, die fest in das tägliche Leben der Menschen integriert sind, sind besonders anfällig.

Gesundheits- und Finanzwesen

Diese Branchen sind die hauptsächlichen Ziele, da sie über wichtige Daten verfügen. Daten aus dem Gesundheitswesen enthalten sensible persönliche Informationen, darunter Sozialversicherungsnummern und Krankengeschichten, was sie für Identitätsdiebstahl, Versicherungsbetrug und Erpressung attraktiv macht. Zahlungsinformationen, wie zum Beispiel Kreditkartendaten, sind monetarisierbar und für betrügerische Transaktionen oder den Weiterverkauf im kriminellen Untergrund begehrt.

Im Jahr 2023 verzeichnete der Gesundheitssektor mit Kosten in Höhe von 10,93 Millionen USD zum 13. Mal in Folge die höchsten durchschnittlichen Kosten für Datenschutzverletzungen. Dies unterstreicht die Anfälligkeit des Sektors, nicht nur im Hinblick auf potenzielle finanzielle Verluste, sondern auch auf die Unterbrechung wichtiger Dienste. Die Abhängigkeit sowohl von Cloud- als auch von traditionellen Technologieplattformen erhöht das Risiko und die Kosten von Datenschutzverletzungen.

Fertigung

Die Fertigungsindustrie ist ein weiteres großes Ziel, insbesondere für Ransomware-Angriffe, die im Jahr 2023 30 Prozent aller Vorfälle ausgemacht haben. Die Anfälligkeit dieser Branche ist auf die geringe Toleranz gegenüber Betriebsausfällen zurückzuführen, was dazu führen kann, dass Unternehmen eher bereit sind, ein Lösegeld zu zahlen, um die Produktion schnell wieder aufzunehmen.

IT-Sektor

Der IT-Sektor ist aufgrund seiner zentralen Rolle bei der Aufrechterhaltung grundlegender Dienste und der Tatsache, dass er das Rückgrat digitaler Infrastrukturen bildet, ebenfalls ein wichtiges Ziel. Das Potenzial für folgenschwere Störungen macht ihn zu einem lukrativen Ziel für Cyberkriminelle.

Hochrangigen Persönlichkeiten

Neben der Industrie sind auch Politiker, vermögende Privatpersonen und einflussreiche Persönlichkeiten gefährdet, insbesondere durch Angriffe, die Deepfakes und Datenmissbrauch beinhalten. Der oben erwähnte Vorfall bei den slowakischen Wahlen veranschaulicht, wie diese Art von Angriffen genutzt werden kann, um die öffentliche Meinung zu manipulieren oder Personen zu diskreditieren.

Diese eskalierenden Bedrohungen für verschiedene Branchen unterstreichen die Notwendigkeit robuster Gegenmaßnahmen, da auch Einzelpersonen betroffen sind. Was zu der Frage führt …

Was wird zur Bekämpfung von Cyberangriffen unternommen?

Als Reaktion auf die wachsende Cyberbedrohung ist ein deutlicher Anstieg der Investitionen in die Cybersicherheit zu verzeichnen. So berichtet DigitalOcean, dass 37 Prozent der Unternehmen in den USA planen, ihre Ausgaben für die Cybersicherheit zu erhöhen. Dieser Anstieg ist auf die Einführung fortschrittlicher Sicherheitssoftware, die Modernisierung von Altsystemen und das Auftauchen neuer Bedrohungen durch generative KI zurückzuführen.

Die Verantwortung für die Bekämpfung von Cyberbedrohungen geht jedoch über Unternehmen hinaus. Auch staatliche Vorschriften und Richtlinien prägen umfassende nationale Cybersicherheitsstrategien. Dazu gehören die Entwicklung einer starken Cyberabwehr, die Förderung öffentlich-privater Partnerschaften zum Austausch von Erkenntnissen sowie Investitionen in die Cybersicherheitsinfrastruktur.

Darüber hinaus können Führungspersönlichkeiten Bildungs- und Schulungsprogramme unterstützen, um qualifizierte Arbeitskräfte im Bereich der Cybersicherheit auszubilden, und Gesetze einführen, die strenge Cybersicherheitsstandards durchsetzen. Ein bemerkenswertes Beispiel für die internationale Zusammenarbeit ist eine gemeinsame Initiative von Australien, Deutschland, Kanada, den Niederlanden, Neuseeland, dem Vereinigten Königreich und den USA, die Softwareentwicklungsunternehmen und Ingenieure bei der Entwicklung sicherer technischer Produkte unterstützen soll. Solche Partnerschaften sind unerlässlich, da Cyber-Bedrohungen oft grenzüberschreitend sind und für eine effektive Abschreckung und Reaktion koordinierte globale Anstrengungen erfordern.

Was können Sie tun, um sich vor Cyberangriffen zu schützen?

Die Verantwortung für die Cybersicherheit liegt nicht nur bei den Unternehmen und der nationalen Führung, sondern auch bei jedem Einzelnen. Jeder Einzelne muss seinen Teil zur Verhinderung von Cyberangriffen beitragen. Dazu ist ein umfassender Ansatz erforderlich, der technische Maßnahmen, Sensibilisierung und die Einhaltung robuster Sicherheitsrichtlinien umfasst. Wir Menschen haben die Macht, unsere eigene Cyberabwehr durch einige wichtige Maßnahmen erheblich zu stärken:

1. Führen Sie starke Authentifizierungsprotokolle ein

Starke Passwörter sind Ihre erste Verteidigungslinie gegen Cyberangriffe. Die meisten Sicherheitsexperten empfehlen die Verwendung eines Passwort-Managers, um komplexe, lange Passwörter sicher zu erstellen und zu speichern, sei es für berufliche oder private Konten.

Die Durchsetzung starker Authentifizierungsmaßnahmen wie die Zwei-Faktor-Authentifizierung (2FA) oder die Multi-Faktor-Authentifizierung (MFA) ist eine wichtige Möglichkeit, zusätzliche Sicherheitsebenen für alle Ihre Konten zu schaffen. Auf diese Weise wird sichergestellt, dass selbst bei kompromittierten Anmeldedaten ein unbefugter Zugriff verhindert wird.

2. Nutzen Sie ein VPN

Zwar macht Sie die Nutzung eines VPNs nicht immun gegen beliebte Angriffe wie Phishing, aber es erhöht Ihre digitale Sicherheit erheblich, und zwar gleich in mehrfacher Hinsicht: VPNs bieten Verschlüsselung und sichere Verbindungen, insbesondere in Netzwerken, die weniger vertrauenswürdig sind, wie zum Beispiel im öffentlichen WLAN in Cafés, Hotels oder Flughäfen. Dies schützt Ihre Verbindung vor Man-in-the-Middle-Angriffen und DDoS-Attacken.

Dank der Post-Quanten-Verschlüsselungsalgorithmen sind VPNs besonders effektiv beim Schutz Ihrer Daten vor abfangenden Bedrohungen wie „Jetzt speichern und später entschlüsseln“-Angriffen. Dies bietet sowohl sofortigen als auch zukünftigen Schutz für Ihre Onlinedaten. Wir empfehlen Ihnen, sich für eine umfassende Lösung wie ExpressVPN zu entscheiden: Hier sind Tools wie ein Passwort-Manager enthalten, der Sie bei der Einhaltung robuster Authentifizierungsstandards und der sicheren Verwaltung Ihrer Passwörter unterstützt.

3. Führen Sie regelmäßig ein Update Ihrer gesamten Software durch

Software-Updates und -Patches dienen dazu, bekannte Schwachstellen in Betriebssystemen, Anwendungen und anderen Softwarekomponenten zu beheben. Cyberkriminelle nutzen häufig Schwachstellen in veralteter Software aus, um sich unbefugten Zugang zu verschaffen oder schädlichen Code einzuschleusen. Organisationen können das Risiko solcher Exploits erheblich verringern, indem sie ihre Software auf dem neuesten Stand halten.

4. Bleiben Sie wachsam

Es ist wichtig, dass Sie die Augen offenhalten und sich über die neuesten Betrugstaktiken informieren, um zu vermeiden, dass Sie ihnen zum Opfer fallen. Viele Betrugsversuche zielen darauf ab, über Phishing-E-Mails und Malware an persönliche Daten wie Namen, Adressen und Sozialversicherungsnummern zu gelangen. Um hier nicht in die Falle zu tappen, ist es daher wichtig, dass Sie sich mit den Anzeichen dieser Art von Betrugsmaschen vertraut machen.

Anzeichen dafür, dass Sie Angriffsfläche eines Betrugs geworden sind, sind zum Beispiel der Erhalt von Textnachrichten oder E-Mails von Personen, die Sie nicht kennen, die unbekannte Links enthalten und sich oft durch Rechtschreib- und Grammatikfehler auszeichnen.

Unternehmen müssen außerdem dafür sorgen, dass ihre Mitarbeiter im Umgang mit Social-Engineering- und Phishing-Techniken geschult sind.

5. Melden Sie alle verdächtigen Onlineaktivitäten

Auch wenn die Meldung verdächtiger Aktivitäten unbedeutend erscheinen mag, ist ihre Auswirkung alles andere als vernachlässigbar. Dem IBM-Bericht zufolge brauchen Organisationen durchschnittlich 204 Tage, um eine Datenschutzverletzung zu erkennen, und weitere 73 Tage, um sie einzudämmen. Indem sie frühzeitig auf verdächtige Aktivitäten aufmerksam machen, können Einzelpersonen Unternehmen sehr dabei helfen, Verstöße schneller zu erkennen und zügiger darauf zu reagieren. Dies verkürzt nicht nur die Dauer des Verstoßes, sondern begrenzt möglicherweise auch das Ausmaß des Schadens.

FAQ zu Cyberangriffen

Was ist ein Cyberangriff?

Wer sind die häufigsten Ziele von Cyberangriffen?

Was sind die häufigsten Arten von Cyberattacken?

- Social-Engineering-Angriffe: Dazu gehören Phishing-Angriffe, bei denen sich die Angreifenden als vertrauenswürdige Personen tarnen und Menschen durch diese Täuschung dazu bringen, persönliche Daten preiszugeben. Beispielsweise könnte ein Betrüger eine Website einrichten, deren Oberfläche der eines Finanzinstituts ähnelt und die Benutzer zur Eingabe ihrer Daten verleitet.

- Malware: Darunter fallen verschiedene Formen von Schadsoftware, darunter Viren, Würmer, Trojaner und Ransomware. Malware wird häufig über E-Mail-Anhänge oder Software-Downloads verbreitet und kann Computer beschädigen oder deaktivieren, Daten stehlen oder Angreifern die Kontrolle über die betroffenen Systeme ermöglichen.

- Ransomware: Eine Art von Malware, die die Dateien des Opfers verschlüsselt, sodass sie unzugänglich werden, und die Zahlung eines Lösegelds für die Entschlüsselung verlangt. Ransomware kann sich über Phishing-E-Mails oder durch die Ausnutzung von Sicherheitslücken verbreiten.

- Distributed-Denial-of-Service-Attacken (DDoS): Diese Angriffe zielen darauf ab, einen Rechner oder eine Netzwerkressource für die vorgesehenen Nutzer unzugänglich zu machen, indem das Ziel mit einer Flut von Datenverkehr aus dem Internet überschwemmt wird.

- Datenerpressung: Obwohl sie Ransomware ähnelt, geht es bei der Datenerpressung in der Regel darum, dass Hacker Daten stehlen und speichern, um sie entweder zu veröffentlichen oder an andere zu verkaufen. Im Wesentlichen sind Datenerpresser daran interessiert, die gestohlenen Daten zu Geld zu machen, doch sie haben nicht unbedingt Interesse an der Rückgabe der Daten, selbst wenn sie bezahlt wurden.

- Man-in-the-Middle-Angriffe (MitM): Hierbei fangen Angreifer die Kommunikation zwischen zwei Parteien ab, die glauben, direkt miteinander zu kommunizieren, und verändern oder leiten sie weiter.

Was können Sie tun, um sich vor Cyberangriffen zu schützen?

- Verwenden Sie sichere Passwörter und eine Multi-Faktor-Authentifizierung: Ihre erste Verteidigungslinie gegen Hacker sind sichere Passwörter, die böswillige Akteure fernhalten. Sie können diesen Schutz mit Multi-Faktor-Authentifizierungsmethoden verstärken, die Ihre Logins sichern.

- Nutzen Sie ein VPN: Die Nutzung eines VPNs wie ExpressVPN, während Sie in einem öffentlichen WLAN surfen, sei es in Cafés oder an Flughäfen, hilft bei der Verschlüsselung Ihrer Daten und schützt sie vor potenziellen Spionen.

- Halten Sie Ihre Software auf dem neuesten Stand: Software-Updates sind wie ein zusätzlicher Kettenpanzer für jede Rüstung. Aktualisieren Sie sie zeitnah, um Ihre Sicherheit zu gewährleisten.

- Seien Sie wachsam: Achten Sie auf Phishing, Malware und andere digitale Betrugsmaschen und seien Sie sich ihrer bewusst. Wenn Sie die verschiedenen Betrugstaktiken kennen, können Sie ihnen nicht so leicht zum Opfer fallen. Holzauge, sei wachsam!

- Melden Sie alle verdächtigen Aktivitäten: Es mag unbedeutend erscheinen, aber es kann helfen, andere zu warnen und Angriffe schneller zu stoppen.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN