Les plus grands syndicats de ransomware et comment ils fonctionnent

- La menace des ransomwares ne montre aucun signe d’affaiblissement, avec des paiements totaux de ransomwares dépassant 1 milliard USD pour la première fois en 2023.

- - Ces attaques deviennent de plus en plus sophistiquées, s'appuyant sur des plateformes de ransomware en tant que service (RaaS ou Ransomware-as-a-Service) pour permettre des attaques plus larges et plus fréquentes.

- - Les RaaS opèrent sous un système de franchise dans lequel un syndicat central développe des outils de ransomware et les loue à des affiliés qui mènent les attaques. Ce modèle a réduit la barrière à l’entrée pour les cybercriminels et a élargi l’ampleur des attaques.

- - Des groupes comme REvil, DarkSide et LockBit ont mené certaines des campagnes de ransomware les plus perturbatrices, utilisant des tactiques comme la double extorsion, qui consistent à demander des rançons pour les clés de déchiffrement et pour éviter les fuites de données.

- - Des mises à jour régulières de logiciels, le téléchargement et l’utilisation d’un VPN, et l’implémentation de méthodes d’authentification puissantes peuvent permettre de repousser différents types d’attaques.

-

- Dans le cas d’une attaque par un ransomware, il est recommandé d’isoler la menace et d’éviter le paiement de la rançon ainsi que de prévenir les autorités compétentes.

Imaginez commencer votre journée avec le choc d’un écran d’ordinateur figé, affichant uniquement une demande de paiement. L’année dernière, ceux qui ont vécu ce cauchemar se comptent par millions, les attaques par ransomware ayant augmenté, évoluant en une force inarrêtable qui menace à la fois les individus et les sociétés. Un ransomware est un programme malveillant qui crypte les fichiers numériques, les tenant en otage jusqu’à ce qu’une rançon soit payée. En 2023, cette menace a impacté 72,7 % des organisations dans le monde, avec une attaque moyenne coûtant environ 4,54 millions USD, sans compter les 1,85 millions USD de dépenses de redressement.

Les cybercriminels utilisent des méthodes de chiffrement toujours plus sophistiquées, ce qui fait qu’il est presque impossible pour les victimes de retrouver l’accès sans payer. Additionnellement, l’utilisation de cryptomonnaies permet aux attaquants de recevoir des paiements de manière anonyme, ce qui complique encore plus les efforts de traçage et de poursuite. La portée des attaques s’est étendue des systèmes individuels à la paralysie de réseaux entiers, incluant les infrastructures critiques et les grandes sociétés, entraînant d’importantes perturbations financières et opérationnelles.

Ces incidents ne causent pas seulement des dommages financiers immédiats, ils laissent également des traces durables sur la réputation des organisations affectées, érodant la confiance des clients et des partenaires. Les syndicats de ransomware ne ciblent pas seulement les grandes entreprises — ils exploitent la peur de toute personne ayant accès à un ordinateur et à un compte bancaire pour tirer profit de notre dépendance envers la technologie. Les cyber risques étant désormais en tête des préoccupations des entreprises mondiales, selon l'étude 2024 du baromètre des risques d'Allianz, les enjeux financiers sont énormes.

L’impact économique du cybercrime devrait atteindre les 9,5 trillions USD d’ici la fin de cette année et pourrait augmenter jusqu’à 10,5 trillions USD d’ici 2025, grâce aux avancées technologiques de l’IA. Au cœur de ces attaques se trouve le marché de plus en plus accessible des plateformes de ransomwares en tant que service (RaaS), accessibles dès 40 USD.

Mais qui sont les personnes se trouvant derrière ces opérations ? Qu’est-ce qui motive une personne à se livrer à une extorsion numérique de grande envergure ? Qu’il s’agisse de personnes à la recherche de sensations fortes ou de groupes à motivation politique, les motivations derrière ces attaques sont aussi diverses que les attaquants eux-mêmes.

Nous nous sommes entretenus avec des hackers éthiques et des experts en cybersécurité chez ExpressVPN pour plonger dans le monde obscur des ransomwares. Rejoignez-nous pour explorer les motivations, les tactiques et les impacts importants des syndicats de ransomware les plus redoutables au monde.

La menace grandissante des attaques par ransomware

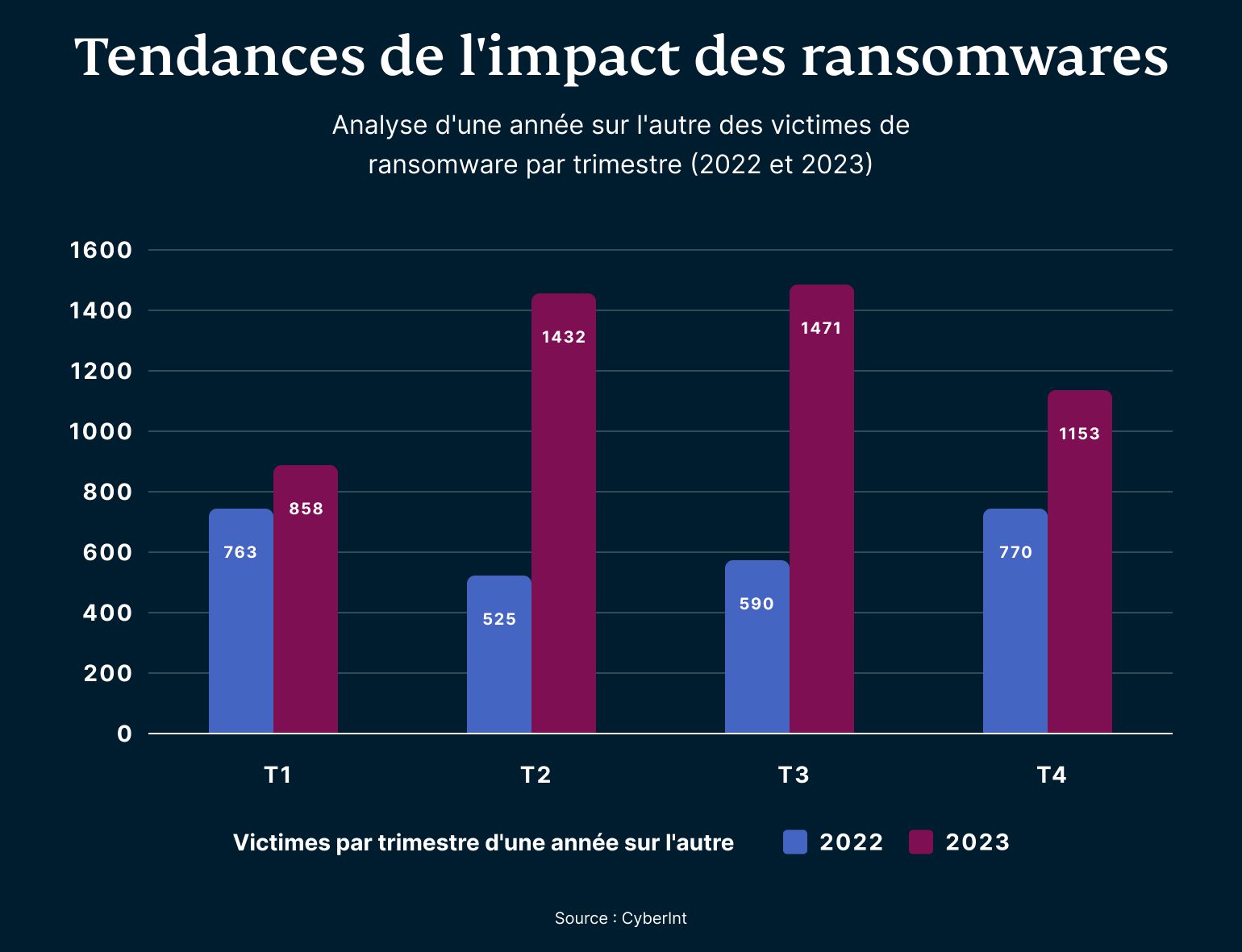

2023 a été la pire année jamais enregistrée pour les activités liées aux ransomwares. Avec un total de paiements de rançons atteignant la somme stupéfiante de 1 milliard USD, selon Chainalysis, l’extorsion numérique a connu une augmentation importante. Cette augmentation ne s’est pas juste limitée à l’argent : CyberInt a fait état d’une hausse spectaculaire de 56 % des incidents liés aux ransomwares, avec plus de 4 368 attaques. Ces données incluent des rapports venant d’actualités et de gangs de ransomwares qui font souvent connaître leurs victimes sur les sites du dark web pour faire pression sur elles en les menaçant de divulguer les données volées.

Après un léger déclin en 2022, lorsque moins de rançons ont été payées comparé à l’année précédente, 2023 a été marquée par un retour en force. Propulsé à la fois par des collectifs de pirates informatiques chevronnés et de nouveaux venus redoutables, le montant total des paiements de ransomwares suivis sur les réseaux de blockchain a atteint un niveau record, doublant presque par rapport à l'année précédente. Cette résurgence, due en partie à la "chasse au gros gibier" - les opérateurs de ransomware ciblant des entités qui ne peuvent pas se permettre d'être paralysées par les attaques et qui sont plus susceptibles de payer des rançons importantes - met en lumière une tendance inquiétante. Une étude de Statista souligne l'ampleur du problème, faisant état de 318 millions de tentatives de ransomware détectées par les organisations dans le monde en 2023.

Qu’est-ce que le ransomware de service (RaaS) ?

L'avènement et l'accessibilité du ransomware en tant que service (RaaS) est l'un des facteurs déterminants de cette montée en puissance. Fonctionnant un peu comme une franchise, ce modèle permet au syndicat central de développer des outils de ransomware et de les louer à des affiliés qui exécutent les attaques. Ce système a démocratisé l'extorsion numérique, permettant à toute personne désireuse de lancer des cyber attaques dévastatrices - et disposant d'un investissement minime - de le faire.

“Dans le passé, il fallait que quelqu’un veuille vous attaquer et soit capable de le faire lui-même. Aujourd’hui, il suffit d’avoir le désir et les moyens financiers d’acquérir ces services.“

Nathan Hartzell, architecte principal de la sécurité chez ExpressVPN, explique l’impact profond de ce changement : “Dans le passé, il fallait que quelqu’un veuille vous attaquer et soit capable de le faire lui-même. Aujourd’hui, il suffit d’avoir le désir et les moyens financiers d’acquérir ces services.”

Cette approche collaborative augmente non seulement la fréquence des attaques par ransomware, mais améliore également leur portée et leur efficacité, ciblant des victimes allant de particuliers à des entités d’infrastructures critiques. Les affiliés déploient le ransomware, chiffrent les fichiers des victimes et demandent une rançon pour le déchiffrement, les profits étant partagés avec le fournisseur RaaS, ce qui encourage l’innovation et l'agressivité dans les tactiques de ransomware.

Les groupes renforcés par le RaaS

L’essor du RaaS a facilité l’évolution des groupes spécialisés dans les ransomwares, qui utilisent ces plateformes pour exécuter leurs attaques, rendant la cybercriminalité plus accessible que jamais. Catalin Oancea, un chasseur de menaces et analyste chez ExpressVPN, nous éclaire sur les motivations et les méthodes des différents types d’organisations renforcées par le RaaS :

-

-

- Les chercheurs d’accès ou les courtiers d’accès initial : Ces groupes se spécialisent dans l'identification et l’exploitation de vulnérabilités au sein du réseau d’une cible. Allant des attaquants avancés aux hackers amateurs, ils assurent un premier point d’ancrage dans le système, ouvrant la voie au déploiement d’un ransomware. Leurs stratégies incluent le hameçonnage ou phishing et les attaques par force brute sur les identifiants et les serveurs.

- Les courtiers en données : Ils se focalisent sur le vol ou l’acquisition d’informations personnelles tels que les noms, les adresses et les numéros de sécurité sociale. Ils vendent ensuite ces données sur des marchés clandestins. Ces données volées peuvent être utilisées pour différentes activités illégales, notamment l’usurpation d’identité et les escroqueries par hameçonnage ou phishing, souvent en collaboration avec les courtiers d’accès initial pour identifier les victimes potentielles.

- Les agences d’espionnage : Ces groupes divergent des groupes de ransomware traditionnels à motivation financière. Ils utilisent les attaques par ransomware pour atteindre des objectifs géopolitiques plus larges, comme la perturbation des opérations d’un pays cible, ce qui met en évidence l’utilisation stratégique des ransomwares dans la cyber guerre.

-

Les différents types de hackers qui utilisent les RaaS

Non seulement le modèle de RaaS a simplifié le processus de lancement des attaques par ransomware, mais il a également étendu le spectre d’individus et de groupes qui s’engagent dans ces activités. En baissant les barrières techniques, le RaaS a attiré une diversité de hackers, chacun avec ses motivations et ses méthodes uniques.

Les hackers “black hat”

Les hackers “black hat” se livrent à des activités illégales comme le vol de données financières, le déploiement de ransomware ou la perturbation de systèmes critiques. En tirant parti du RaaS, ils peuvent exécuter plus d’attaques avec un minimum d’efforts, utilisant des tactiques comme les comptes à rebours et les menaces de perte de données pour extorquer des paiements à leurs victimes.

Les hackers “white hat”

Également connus sous le nom de “hackers éthiques”, ces individus utilisent leurs compétences pour découvrir les vulnérabilités des systèmes et y remédier. Ils travaillent souvent pour des sociétés de cybersécurité ou effectuent des tests d’intrusion autorisés, utilisant des outils similaires à ceux que l’on trouve dans le RaaS pour améliorer la sécurité du système.

Les hackers “gray hat” ou “gris”

Les hackers “gray hat” ou “gris” exploitent les faiblesses de sécurité sans une intention malveillante claire. Ils peuvent utiliser des outils RaaS pour identifier des failles et les divulguer publiquement, parfois sans en informer l’organisation concernée, afin de pousser à une correction rapide et sensibiliser à la sécurité.

Les “hacktivists”

Les “hacktivists” utilisent le piratage à des fins d’activisme politique ou social, portant atteinte aux organisations en guise de protestation. Le RaaS leur permet de mener des cyberattaques perturbatrices qui attirent l’attention du public sur leurs causes.

Les “script kiddies”

Ce sont des hackers non expérimentés qui utilisent des scripts ou des outils de piratages prêts à l’emploi pour lancer des attaques. Le RaaS les attire parce qu’il leur offre des capacités puissantes sans nécessiter des connaissances techniques avancées. Ils ciblent des vulnérabilités connues dans des systèmes largement utilisés.

Les hackers ou pirates d’espionnage

Ces groupes exécutent les cyberattaques pour promouvoir les intérêts géopolitiques de leur pays. Ils utilisent souvent le RaaS pour des activités d’espionnage complexes, ciblant les gouvernements étrangers, les sociétés de défense et les grandes sociétés pour voler des informations sensibles ou pour perturber des opérations.

Hartzell souligne également que ces groupes ne sont pas uniquement motivés par le profit. “Ces acteurs ciblent des industries, des individus et des gouvernements alignés sur leurs objectifs nationaux. Les “hacktivists” s’en prennent aux industries qu’ils méprisent le plus, tandis que les “script kiddies” ciblent tout ce qu’ils pensent pouvoir exploiter pour gagner en notoriété.”

Les plus grandes attaques par ransomware au monde

Une petite entreprise ou même un individu peut être victime d’un ransomware. Mais ceux qui font la une des journaux touchent les grandes organisations, perturbant des services essentiels pour de nombreux clients et s’accompagnant parfois d’une menace de fuite de données. Ces attaques sont également susceptibles d’exiger les paiements les plus importants.

Ceci dit, à l’échelle des coûts dans une entreprise, les demandes de rançon ont tendance à sembler dérisoires—que représente quelques millions pour une grande entreprise ? Cela reflète le désir des attaquants de se faire payer plutôt que de se heurter à une résistance. Les pertes subies par une entreprise qui refuse de payer sont sans aucun doute plus importantes que la rançon elle-même.

Voici quelques-unes des plus grandes attaques de ransomware :

| Victime | Attaquant | Ce qui s’est passé |

| Colonial Pipeline | Darkside | L’attaque de mai 2021 a paralysé les systèmes, empêchant le carburant de parvenir aux clients. Colonial Pipeline a payé une rançon de 5 millions USD dans les heures qui ont suivi l’attaque. Le ministère de la justice a ensuite pu saisir 2,3 millions des cryptomonnaies utilisées pour payer la rançon. |

| Gouvernement du Costa Rica | Conti | En avril 2022, Conti a lancé une attaque par ransomware contre le Costa Rica, menant à des retards importants dans les opérations financières et administratives du pays. Le gouvernement du Costa Rica a déclaré l’état d’urgence nationale et a refusé de payer la rançon de 10 millions USD, qui est ensuite passée à 20 millions USD. Les pertes pour le Costa Rica s’élevaient à 30 millions USD par jour. |

| Impresa | Lapsus$ | En janvier 2022, Lapsus$ s’est introduit dans les systèmes d’Impresa, un conglomérat de médias portugais, mettant hors service plusieurs sites web et chaînes de télévision. Lapsus$ a divulgué en ligne une grande quantité de données sensibles, incluant des e-mails, des contrats et des informations personnelles des employés et des clients. |

| Systèmes Windows, notamment le Ministère de santé publique au Royaume-Uni | Lazarus Group | L’attaque du ransomware WannaCry en 2017 a affecté des systèmes dans le monde entier en exploitant des vulnérabilités dans Microsoft Windows. Elle a touché des organisations telles que le NHS (National Health Service ou Ministère de la santé publique) au Royaume-Uni, des sociétés de télécommunications, et divers autres entreprises dans le monde, provoquant des perturbations généralisées et des pertes économiques. |

Les plus grands groupes de ransomware au monde

Les groupes de ransomware sont devenus si sophistiqués au point d’opérer comme des sociétés. Selon certaines informations, Conti, un des plus importants, aurait même son propre service des ressources humaines. Mais les groupes de ransomware peuvent apparaître et disparaître rapidement, s’arrêtant souvent après une attaque très médiatisée et se transformant en une autre organisation. Il arrive parfois que des agences internationales collaborent pour démanteler les groupes. Cela n’empêche pas les nouveaux groupes de voir le jour.

Qui sont donc les principaux acteurs aujourd’hui, et que font-ils ? Voici quelques-uns des plus grands groupes actuels.

1. BlackBasta

BlackBasta est entré sur la scène du ransomware au début de l’année 2022. On pense qu’il est issu de Conti, qui s’est attaqué à de nombreux grands noms et est devenu célèbre grâce à son attaque contre le gouvernement du Costa Rica. Cela signifie que les membres de BlackBasta avaient déjà beaucoup d’expérience.

Les débuts de BlackBasta ont été tout sauf subtils. Il s’est rapidement forgé une réputation, principalement grâce à l’adoption des tactiques de double extorsion. Cette stratégie implique deux formes de rançon : une pour la clé de déchiffrement pour déverrouiller les données de la victime, et une autre pour prévenir la divulgation des données volées.

L’année dernière, le groupe aurait extorqué au moins 107 millions en Bitcoin et acheminé les fonds par l’intermédiaire de la bourse de cryptomonnaie Garantex.

2. Blackcat (ALPHV)

BlackCat, aussi connu sous les pseudonymes ALPHV ou Noberus, a fait son apparition en novembre 2021. Il aurait été formé par d’anciens membres du groupe Darkside, aujourd’hui disparu, qui a notoirement attaqué Colonial Pipeline. Le programme malveillant du groupe cible les systèmes Windows et Linux. BlackCat est tristement célèbre pour sa stratégie de triple extorsion, qui consiste à demander une rançon pour décrypter les fichiers, promettre de ne pas divulguer les données et empêcher les attaques DDoS.

Selon le FBI, plus de 1 000 victimes dans le monde ont été attaquées par BlackCat. Fonctionnant sous le modèle RaaS, il recrute des affiliés par l'intermédiaire de forums sur la cybercriminalité. Parmi les cibles les plus importantes, citons OilTanking GmbH en janvier et Swissport en février de cette année, où BlackCat s'est emparé de 1,6 To de données sensibles, notamment des communications internes et des informations personnelles. Bien que la brèche de Swissport ait été atténuée en deux jours, BlackCat a commercialisé les données volées, mettant ainsi en évidence ses tactiques de double extorsion.

3. Clop

Clop, également connu sous Cl0p, est un important groupe de ransomware connu pour ses méthodes d'extorsion sophistiquées et multicouches, ainsi que pour son influence étendue. L'organisation est connue pour déployer des attaques de ransomware qui chiffrent les données de la victime, en ajoutant généralement l'extension ".clop" aux fichiers chiffrés, marquant ainsi son empreinte distincte dans l'arène de la cybercriminalité. Leurs cibles couvrent divers secteurs, notamment les institutions financières, les fournisseurs d'infrastructures critiques, les organismes de santé, les grandes entreprises et les établissements d'enseignement.

Récemment, le groupe aurait exploité une vulnérabilité zero-day dans MOVEit Transfer de Progress Software, un outil utilisé pour le transfert de fichiers en entreprise. Clop a lancé une attaque de grande envergure, dérobant des données à diverses organisations dans le monde entier, y compris des entités gouvernementales, publiques et commerciales. Parmi les principales victimes de l'attaque figurent le système scolaire public de la ville de New York et une société britannique spécialisée dans les solutions de ressources humaines et de gestion des salaires, qui compte parmi ses clients British Airways et la BBC.

4. LockBit

LockBit, créé en 2019, est rapidement devenu l’un des groupes de ransomware les plus importants au monde, ayant reçu plus de 120 millions USD en paiements de rançons.

Fonctionnant selon un modèle RaaS, LockBit fournit des programmes malveillants sophistiqués et une infrastructure d’attaque à ses affiliés, qui exécutent les attaques et partagent les bénéfices. Le groupe cible un large éventail de secteurs, dont l’énergie, l'industrie, les pouvoirs publics, la santé et l'éducation, ce qui souligne l’ampleur et la gravité de la menace qu’il représente.

LockBit a subi un coup dur cette année, les organes de répression des États-Unis et du Royaume-Uni ayant saisi des sites web que le groupe utilisait pour coordonner ses activités et des serveurs qu’il utilisait pour ses opérations. Deux personnes ont également été inculpées. Le groupe n’est probablement plus en mesure de poursuivre ses activités.

5. REvil

REvil, également connu sous le nom “groupe de ransomware Sodinokibi”, fonctionne sous un modèle RaaS. Ce modèle consiste à créer et à louer des logiciels malveillants qui chiffrent les fichiers des victimes. Les affiliés utilisent ce ransomware pour cibler les particuliers et les entreprises, en exigeant des paiements pour déchiffrer les données, REvil prélevant une partie des bénéfices.

Le groupe s'est fait connaître en ciblant des victimes très connues comme Apple. Il gère également une place de marché sur le dark web, Happy Blog, où il menace de publier des données volées si aucune rançon n'est versée. Malgré les efforts déployés par les organes de répression, y compris la coopération de la Russie, pour mettre un terme à leurs activités au début de l'année 2022, l'héritage et les méthodes de REvil continuent de rappeler brutalement les dangers du RaaS et la menace permanente des attaques par ransomware.

Comment et pourquoi les cibles de ransomware sont choisies ?

Bien que tout le monde puisse être victime d'une attaque par ransomware, selon Hartzell, les syndicats ciblent ceux qui sont impliqués dans des événements commerciaux importants tels que des fusions ou des lancements de produits. Ces périodes sont attrayantes en raison du risque d'atteinte à la réputation et de l'impact sur le cours des actions, les secteurs privilégiés étant la finance, la santé et les infrastructures critiques en raison de leur importance opérationnelle. Un rapport du FBI souligne que les attaquants planifient également leurs actions de manière stratégique pendant les périodes d'inactivité des entreprises, telles que les week-ends et les vacances, afin d'exploiter les activités défensives réduites.

“Les personnes fortunées deviennent des cibles parce que leurs données personnelles, comme leurs e-mails, leurs comptes Facebook ou Instagram, figurent parmi les milliers ou les millions d’une liste achetée par les hackers pour être utilisée dans des attaques automatisées.“

Cependant, la menace va au-delà des entreprises et des individus, en particulier ceux qui ont un profil public ou une fortune importante. “Plus souvent, [les personnes fortunées] deviennent des cibles parce que leurs données personnelles, comme leurs e-mails, leurs comptes Facebook ou Instagram, figurent parmi les milliers ou les millions d’une liste achetée par les hackers pour être utilisée dans des attaques automatisées,” explique Hartzell.

Ce type d'extorsion directe a été démontré de manière frappante par des incidents tels que la violation de la clinique de psychothérapie Vastaamo en Finlande. La violation de la clinique, initialement en 2018 puis en 2019, a entraîné le vol de dizaines de milliers de dossiers de patients contenant des informations très sensibles. Fin 2020, la situation s'est aggravée lorsque les attaquants ont commencé à extorquer directement la clinique et ses patients. Ils ont exigé d'importantes rançons, environ un demi-million de dollars en bitcoins de la part de la clinique et environ 240 USD de la part de chaque patient, afin d'empêcher la diffusion publique de leurs séances de thérapie privées.

Tactiques psychologiques utilisées par les groupes de ransomware

Il est clair que les attaques de ransomware perturbent les systèmes et ont un impact profond sur l’état psychologique de ses victimes. Aujourd’hui, les groupes de ransomware ne cherchent pas seulement à paralyser des systèmes mais aussi à pousser les victimes au désespoir. Se sentant pris au piège et dépassés, beaucoup pensent que le paiement de la rançon est leur seule échappatoire.

Menace de fuite de données sur des sites de dénigrement public

Au début de cette année, une tendance très inquiétante est apparue : les extorsions de fonds ciblant les adolescents. Dans ces escroqueries de sextorsions, les auteurs menaçaient de divulguer des images privées partagées par les adolescents, ce qui a même conduit à un certain nombre de suicides. Ces cas illustrent de manière frappante la façon dont les auteurs utilisent des tactiques de dénigrement public pour contraindre les victimes à payer une rançon. Les cybercriminels menacent d'exposer des informations personnelles, telles que des dossiers financiers, des images intimes ou des messages privés, sur des sites web facilement accessibles en ligne ou sur le dark web, à moins qu'une rançon ne soit versée. Cette stratégie exploite la crainte d'une atteinte à la réputation et les conséquences juridiques potentielles liées à l'exposition d'informations confidentielles.

En s'appuyant sur les sites de dénigrement public, les attaquants exercent une pression énorme sur les individus et les organisations. La menace de voir ses données personnelles exposées publiquement peut entraîner une détresse émotionnelle importante et inciter à se conformer rapidement aux demandes de rançon afin d'éviter d'autres dommages.

Intimidation virtuelle et physique

Les groupes de ransomware adoptent de plus en plus d'autres types de stratégies d'intimidation pour désorienter et contraindre leurs victimes. En exploitant les données dérobées lors des brèches initiales, certains attaquants harcèlent directement les employés via des appels téléphoniques, des e-mails ou même en réquisitionnant les imprimantes de l'entreprise pour envoyer des demandes de rançon. Cette approche directe crée la panique et l'urgence. En outre, l'utilisation d'un compte à rebours intensifie cette pression en fixant un délai strict. Si la rançon n'est pas payée dans ce délai, le montant demandé peut augmenter ou l'accès aux données essentielles peut être définitivement perdu.

Ingénierie sociale

L'ingénierie sociale est une technique trompeuse utilisée par les cybercriminels pour manipuler les individus afin qu'ils donnent des informations confidentielles ou l'accès à des systèmes sécurisés. Cette méthode exploite les comportements humains de base - tels que la réponse à des demandes urgentes, l'attrait d'offres gratuites ou la peur - en incitant les victimes à commettre des erreurs de sécurité. Les tactiques les plus courantes sont les suivantes :

-

-

- L'hameçonnage : L’envoi de faux e-mails qui semblent provenir de sources fiables pour inciter les destinataires à révéler des informations personnelles ou à cliquer sur des liens malveillants.

- L’appât : Offrir quelque chose d’attrayant, comme des cartes-cadeaux gratuits, pour inciter les victimes à interagir avec des fichiers ou des liens contenant des logiciels malveillants.

-

Une fois la confiance établie, les attaquants peuvent demander à la victime de cliquer sur un lien ou de télécharger une pièce jointe qui infecte son système avec un logiciel malveillant. Hartzell explique : "L'ingénierie sociale exploite les tendances humaines de base - notre réactivité aux demandes urgentes, notre avidité ou notre peur. La contre-mesure la plus efficace consiste à encourager une culture du scepticisme."

Attaques ciblées

Les cyber attaquants affinent de plus en plus leurs stratégies pour rendre leurs campagnes plus personnalisées et directes. Cela comprend l’utilisation des noms de leurs victimes dans les e-mails d’hameçonnage ou les demandes de rançon, ce qui donne l’impression que les menaces sont plus immédiates. Cette approche personnalisée est conçue pour inciter la cible à agir rapidement.

La sophistication de ces attaques s’est accrue grâce aux progrès des technologies de cybersécurité, comme le filtrage amélioré d’e-mails, les programmes antivirus avancés, et les outils d’apprentissage automatique.

Oancea explique ce changement de tactique. Il indique qu’auparavant, les cybercriminels envoyaient des millions de messages de spams génériques. Aujourd’hui, grâce à l’amélioration des technologies de détection, ces attaques de grande envergure sont souvent stoppées avant d’atteindre les utilisateurs. Les syndicats d’aujourd’hui sont plus plus enclins à utiliser des méthodes ciblées qui sont plus difficiles à détecter et plus pressantes pour le destinataire.”

Le rôle de l’IA dans les attaques par ransomware

Une autre partie importante dans la personnalisation des attaques par les cybercriminels est l’intégration de l'intelligence artificielle (IA) dans leurs stratégies.

Attaques par hameçonnages améliorées

La technologie de l’IA permet aux attaquants de créer des campagnes de hameçonnages plus convaincantes et plus sophistiquées. En utilisant la technologie du deepfake, les criminels peuvent créer et disséminer du contenu audio et vidéo réaliste. Par exemple, en 2023, un incident utilisant des images de fumée noire au niveau du Pentagone créé via un deepfake a provoqué un chaos temporaire et la baisse du marché boursier.

Escroqueries sophistiquées

En outre, l’IA joue un rôle essentiel dans la réalisation d’escroqueries de type “vishing” (hameçonnage par téléphone) qui sont d’abord authentiques. Ces appels téléphoniques générés par l’IA imitent des voies humaines avec une grande précision, ce qui fait que les fausses interactions semblent réelles et dignes de confiance. Cette technique avancée va au-delà du phishing et du spear-phishing (hameçonnage ciblé) traditionnel, impliquant des interactions détaillées conçues pour amener la cible à compromettre sa sécurité.

Rationalisation de l'identification des cibles

La capacité de l’IA à analyser rapidement de vastes ensembles de données améliore également l’efficacité des opérations cybercriminelles. En automatisant l’identification de cibles potentielles, l’IA permet aux cybercriminels de concentrer leurs ressources de manière plus efficace, réduisant le temps nécessaire à la planification et à l’exécution des attaques.

Ces développements dans les cyberattaques aidées par l’IA soulignent davantage le besoin pour la société d’adopter une approche proactive et adaptative de la cybersécurité.

Protégez-vous pour ne pas être une victime d’attaque par ransomware

Alors que l’ampleur et la sophistication des attaques par ransomware continuent de croître, il devient primordial de se protéger contre ces cyber menaces. Les études, dont le Thales Threat Report, montrent régulièrement que l’erreur humaine est la cause principale des violations de données. Cela souligne l’importance d’une formation complète à la cybersécurité et à des défenses techniques solides. Nous examinons ci-dessous certaines mesures que vous pouvez prendre pour renforcer vos défenses numériques et protéger vos données contre les menaces de ransomware :

Gardez votre logiciel à jour

Mettre à jour régulièrement votre logiciel comble les lacunes en matière de sécurité et minimise le risque d’infections par des ransomwares. Les cybercriminels exploitent souvent les vulnérabilités connues dans les systèmes qui sont désuets. Rester à jour est ainsi votre première ligne de défense.

Utilisez un VPN

L’utilisation d’un VPN peut améliorer votre sécurité numérique, surtout sur des réseaux Wi-Fi publics. Bien qu’un VPN ne pourra pas éviter que vous deveniez victime d’attaques par hameçonnage ou de programme malveillant, il chiffre votre connexion internet, mettant vos données à l’abri des fouineurs en ligne et des intercepteurs potentiels.

Utilisez des processus d’authentification solides

Mettez en place des méthodes robustes d’authentification comme l’authentification à multiples facteurs (MFA) ou l’authentification à deux facteurs (2FA). Ces méthodes ajoutent une couche importante de sécurité, ce qui fait qu’il est bien plus difficile pour les attaquants d’obtenir un accès non autorisé même s’ils possèdent vos identifiants.

Maintenez un certain niveau de vigilance et de scepticisme

Restez à jour des dernières cyber menaces et des tactiques de hameçonnage. Soyez sceptique lorsqu’il s’agit de requêtes ou de messages inhabituels, en particulier ceux avec des liens ou des pièces jointes, et vérifiez leur authenticité avant de répondre ou de cliquer.

“Personne ne vous enverra de l’argent gratuitement dans un e-mail, et votre banque ne vous enverra pas d’e-mail lorsqu’il y a un souci lié à l’argent, explique Hartzell. “Les banques vous appelleront. Les vrais avocats vous diront que vous avez de l’argent qui vient d’une source inhabituelle. Votre FAI ne vous appellera pas s’il détecte un mauvais trafic venant de votre routeur domestique. Si cela semble fou ou trop beau pour être vrai, partez du principe que c’est le cas et remettez en cause la source.”

Installez des logiciels de sécurité fiables

Mettez en place des solutions complètes de sécurité qui offrent une protection en temps réel. Cherchez des programmes anti-malware et antivirus qui mettent à jour régulièrement leurs bases de données de menaces et offrent des outils robustes de surveillance pour détecter et bloquer les menaces émergentes. Utilisez un logiciel de sécurité avancée.

Mettez en place des solutions complètes de sécurité comme les systèmes Advanced Threat Protection (ATP), Endpoint Detection and Response (EDR), et Security Information and Event Management (SIEM). Ces outils offrent des mécanismes de défense plus vastes comparé aux logiciels antivirus traditionnels en détectant et en répondant aux menaces avancées.

Sauvegardez vos données

Suivez la méthode de sauvegarde 3-2-1—gardez trois copies de vos données, sauvegardez-les dans deux types de média différents et gardez une sauvegarde hors site. Testez régulièrement vos sauvegardes pour assurer qu’elles peuvent être rapidement restaurées dans le cas d’une attaque.

Formation régulière et simulation de tests de phishing

Informez-vous et informez votre personnel sur les dernières cybermenaces et stratégies de défense. Des sessions de formation régulière et des simulations d’attaques peuvent vous préparer à mieux identifier les menaces de cybersécurité et à y répondre en temps réel.

Juridique et conformité

Veillez à respecter les bons cadres juridiques et réglementaires en matière de protection des données. Ces cadres permettent non seulement de se prémunir contre les responsabilités, mais aussi d'améliorer votre position globale en matière de cybersécurité.

Que faire si vous êtes victime d’un ransomware

Malgré tous vos efforts pour protéger vos données et vos systèmes, les ransomwares peuvent malheureusement encore percer vos défenses. Cela est souvent dû aux tactiques sophistiquées et en constante évolution utilisées par les cybercriminels qui exploitent les moindres vulnérabilités. Voici un guide étape par étape sur ce qu’il faut faire si vous vous retrouvez dans cette situation stressante :

1. Isolez rapidement la menace

La première étape consiste à empêcher le ransomware de se propager. Déconnectez l’appareil compromis de toutes les connexions internet et réseau local, qu’il s’agisse d’un ordinateur ou d’un smartphone. Si l’appareil infecté fait partie d’un réseau professionnel, informez immédiatement votre service informatique afin qu’il mette en place des protocoles de confinement.

2. Évitez de payer la rançon

Bien que cela puisse sembler une solution rapide, payer la rançon est risqué, car il n'y a aucune garantie que vous retrouverez l'accès à vos fichiers. Se plier aux exigences des attaquants ne fait qu'alimenter le cycle des futures attaques de ransomware.

3. Évaluez vos options de sauvegarde

Si vous conservez des sauvegardes régulières et propres de vos données, il se peut que vous puissiez restaurer vos fichiers sans avoir à discuter avec les attaquants. Cette étape souligne l'importance d'une stratégie de sauvegarde cohérente dans le cadre de vos meilleures pratiques en matière de cybersécurité.

4. Signalez l’incident

Prévenez les autorités locales compétentes pour signaler la cyberattaque. Elles tiennent un registre des incidents de ce type et peuvent offrir une assistance ou des conseils. En outre, signalez la violation à tout service de cybersécurité compétent ou directement à la plateforme concernée, comme Apple ou Microsoft, en particulier s'il y a un risque que les attaquants aient obtenu vos informations de paiement.

5. Effectuez une analyse des programmes malveillant

Utilisez des outils antivirus ou anti-malware réputés pour analyser minutieusement votre appareil à la recherche de restes de ransomware et d'autres logiciels malveillants. En cas d'infection étendue, envisagez de consulter un expert en cybersécurité pour vous assurer que votre appareil est nettoyé en profondeur.

6. Mettez à jour vos identifiants de sécurité

Changez les mots de passe de tous les comptes auxquels vous avez accédé par l'intermédiaire de l'appareil compromis, en mettant l'accent sur les comptes sensibles tels que les comptes e-mails et les comptes bancaires. Il est également conseillé d'activer l'authentification multifactorielle lorsqu'elle est disponible.

FAQ sur les groupes de ransomware

Qui sont les plus grands groupes de ransomware ?

-

-

- REvil/Sodinokibi : Connu pour cibler les grandes entreprises et exiger d'importantes rançons, REvil est à l'origine de nombreuses attaques très médiatisées, dont celle, tristement célèbre, contre JBS Foods en 2021.

- DarkSide : S'est fait connaître par l'attaque de Colonial Pipeline en mai 2021, qui a entraîné d'importantes perturbations dans l'approvisionnement en carburant dans l'est des États-Unis. Ils utilisent souvent une tactique de "double extorsion", qui consiste à chiffrer les données des victimes et à menacer de les divulguer si la rançon n'est pas payée.

- Conti : Une évolution du ransomware Ryuk, Conti est actif depuis 2020 et est connu pour son processus de chiffrement rapide et ses opérations à grande échelle ciblant les agences gouvernementales, les organismes de santé et les services d'urgence.

- LockBit : Apparu en 2019, LockBit fonctionne selon un modèle de ransomware en tant que service (RaaS), permettant aux affiliés de déployer le ransomware tandis que les développeurs principaux prennent une part des bénéfices. LockBit 2.0, leur version mise à jour, a introduit des fonctions de chiffrement automatisé qui menacent de publier les données volées si les rançons ne sont pas payées.

-

Qui sont les auteurs de ransomware ?

-

-

- Syndicats de cybercriminels : La plupart des groupes de ransomwares les plus importants fonctionnent comme des organisations professionnelles, avec des dirigeants, des développeurs, des négociateurs et des affiliés. Ces syndicats sont souvent basés dans des pays où la répression de la cybercriminalité est limitée et peuvent opérer dans une relative impunité.

- Hackers et développeurs : Ce sont les personnes qui créent le code du ransomware et mettent à jour ses fonctionnalités. Ils sont compétents en matière de développement de logiciels et exploitent souvent les vulnérabilités des logiciels et des réseaux pour déployer des ransomwares.

- Affiliés : Dans les modèles de ransomware en tant que service (RaaS), les principaux développeurs de ransomware recrutent des affiliés qui sont chargés de diffuser le logiciel malveillant. Ces affiliés reçoivent généralement une part des paiements de rançon en échange de leurs efforts pour infecter les systèmes.

- Blanchisseurs d’argent et gestionnaires financiers : Ces opérateurs gèrent les transactions financières et les aspects de blanchiment d'argent de l'opération de rançon. Les groupes de rançongiciels exigent souvent des paiements en cryptomonnaies, ce qui nécessite une expertise dans la gestion et le blanchiment des monnaies numériques afin d'éviter le suivi et la traçabilité.

- Initiés (personnes de l’intérieur) : Parfois, des personnes internes à l'organisation - employés, sous-traitants ou autres personnes ayant accès - peuvent faciliter les attaques de ransomware, que ce soit de manière délibérée ou involontaire. Ils peuvent donner accès à des systèmes ou à des informations sensibles qui permettent le déploiement du ransomware.

- Support technique et négociateurs : Certains groupes comptent des membres chargés de négocier le paiement des rançons avec les victimes, de fournir des instructions sur la manière de payer la rançon et même d'offrir une assistance technique aux victimes pour déchiffrer leurs données une fois la rançon payée.

-

Quels sont les trois types de ransomware ?

-

-

- Les ransomwares de chiffrement : Ce type de ransomware chiffre les fichiers sur le système de la victime, les rendant inaccessibles jusqu'au paiement d'une rançon. La clé de décryptage est généralement détenue par les attaquants, qui exigent un paiement en échange de la fourniture de la clé permettant de déverrouiller les fichiers.

- Locker ransomware : Le Locker ransomware verrouille l'ensemble du système de la victime, l'empêchant d'accéder aux fichiers, aux applications et parfois même au système d'exploitation lui-même. Les victimes reçoivent généralement un message exigeant un paiement pour retrouver l'accès à leur système.

- Scareware : Le scareware est un type de ransomware qui utilise des tactiques d'ingénierie sociale pour faire croire aux victimes que leur ordinateur est infecté par un logiciel malveillant ou qu'elles ont commis une infraction légale. Le ransomware invite ensuite la victime à payer une somme d'argent pour supprimer la prétendue menace ou éviter les conséquences juridiques.

-

Peut-on aller en prison pour un ransomware ?

Est-ce illégal d’être un hacker ?

Hacking légal (piratage légal)

Les hackers "white hat", ou hackers éthiques, sont des professionnels de la cybersécurité qui utilisent leurs compétences pour identifier et corriger les vulnérabilités d'un système avec l'autorisation du propriétaire. Leur objectif est de renforcer la sécurité et de protéger les données et les infrastructures contre les attaques malveillantes, en agissant dans un cadre légal et éthique.

Semblable au piratage éthique, le test d’intrusion est une activité autorisée dans laquelle les professionnels de la sécurité simulent des cyberattaques sur un système afin de tester ses défenses. Les entreprises font souvent appel à des sociétés de sécurité pour effectuer des tests d’intrusion sur leur infrastructure.

Les chercheurs s'introduisent parfois dans les systèmes pour étudier les logiciels malveillants, découvrir des vulnérabilités ou développer des solutions de sécurité. Ce type de piratage est généralement effectué dans le respect de règles éthiques strictes, souvent avec l'autorisation des propriétaires du système.

Hacking illégal (piratage illégal)

Les pirates informatiques "black hat", en revanche, se livrent à des activités illégales à des fins personnelles ou malveillantes, telles que le vol de données, la violation de la vie privée et l'endommagement des systèmes. Leurs actions, motivées par des raisons telles que le gain financier ou l'espionnage, ont souvent des conséquences invalidantes pour leurs victimes, notamment des pertes financières et des atteintes à la réputation.

Une troisième catégorie, les hackers "gray hat” ou “gris", se situe dans une zone morale grise entre le piratage "black" et le piratage "white". Ils peuvent identifier et exploiter des vulnérabilités sans autorisation mais sans intention malveillante, parfois même en signalant les problèmes aux propriétaires. Cependant, la nature non autorisée de leurs activités peut toujours entraîner des répercussions juridiques.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN