IPsecとは?ネットワークを保護する仕組み

IPsec(Internet Protocol Security)は、インターネットを経由して移動するデータを保護するために設計されたプロトコル体系です。在宅勤務で企業ネットワークに接続する場合や、スマートフォンでVPNを利用する場合など、情報を安全に保つために広く使用されています。

この詳細なガイドでは、IPsecとは何か、どのようにネットワークトラフィックを暗号化・認証するのか、そしてそれが企業や個人にとってなぜ重要なのかを説明します。IPsec VPNの仕組み、このプロトコルの主な特徴、メリットとデメリット、新しいVPN技術との比較についても知ることができます。

さらに、IPsecのパフォーマンスに関する考慮点、潜在的な脆弱性(中間者攻撃など)、そしてさまざまなデバイスでの利用やトラブルシューティングのヒントについても取り上げます。

ヒント:ExpressVPNは、アプリ内で次世代プロトコルであるLightwayを採用しており、速度とセキュリティの最適なバランスを実現しています。LightwayはIPsecのような古いVPNプロトコルを超える性能を発揮するように設計されており、接続が非常に速く、ネットワークを切り替えても安定した接続を維持できます。

IPsec(IPセキュリティ)とは?

IPsecはネットワーク層でデータを保護するフレームワークです。その柔軟性の高さから広く認識されており、拠点間VPN(複数のネットワークを異なる場所で接続)やリモートアクセスVPN(個々のユーザーがリモートネットワークに接続)でよく使用されます。

簡単に言えば、IPsecはデータがデバイスやネットワーク間を移動する際に安全な「トンネル」を作ります。データがインターネット上を移動する際には「IPパケット」と呼ばれる小さな単位に分割されます。IPsecはこれらのパケットを暗号化して第三者が内容を読めないようにし、また認証することで改ざんやなりすましを防ぎます。

IPsecの主要な構成要素は次の通りです:

- 認証ヘッダー(AH):データが転送中に変更されていないことを確認

- カプセル化セキュリティペイロード(ESP):データを暗号化し認証

- インターネット鍵交換(IKE):安全な接続を確立

これらの仕組みが連携して安全なトンネルを作り、インターネットトラフィックをプライベートかつ安全に保ちます。

なぜIPsecが現代のネットワークに重要?

個人データは毎秒世界中でやり取りされています。適切に保護されなければ、通信の途中で傍受され、プライベートなメッセージやログイン情報のような機密データが脆弱になります。

今日のほとんどのウェブトラフィックはHTTPSによって暗号化されていますが、一部のアプリケーションやレガシーシステムは依然として暗号化されていないデータを送信する場合があります。IPsecはこのようなトラフィックをネットワーク層で暗号化し、第三者が読めないようにします。

さらに、通信内容がすでに暗号化されている場合でも、IPsecはユーザーがどのウェブサイトやサービスにアクセスしているかを隠すことで、プライバシーをもう一段階強化します。

IPsecが企業や政府のネットワークで広く使われ続けているのは、それが最新のVPN技術だからではなく、数十年にわたって利用され、ほとんどのネットワークシステムに深く統合されているからです。標準化された最初のVPNプロトコルのひとつとして、異なる機器やシステム間の安全な通信を可能にしたため、現在でもネットワーク基盤の重要な一部となっています。

一方で、現代のVPNサービスの一般ユーザーにとっては、LightwayやWireGuardのような新しいプロトコルの方がより適しています。これらはより高速で軽量、モバイルデバイスや最新のアプリでスムーズに動作するよう設計されています。

IPsecは他のセキュリティプロトコルとどう違う?

多くのプロトコルがデータ保護を提供していますが、IPsecはその柔軟性で際立っています。大きな違いのひとつは、IPsecが2つの主要なモードで動作することです。

- トランスポートモード:IPパケットのデータ部分(ペイロード)のみを保護し、ヘッダーはそのまま残します。このモードは2つのデバイス間でのエンドツーエンド通信に使用されます。VPNトンネルを作るのには適していません。データが配信中にプライベートで改ざんされないことを保証します。

- トンネルモード:元のIPパケット全体(ヘッダーを含む)を、新しいヘッダー付きの新しいパケットにカプセル化します。これは通常、パブリックなインフラを経由してネットワーク間やデバイスとネットワーク間を接続する場合に使われます。たとえば、リモートオフィスを中央ネットワークにVPNで接続するような場合です。

ここで人気のある代替プロトコルとの比較をご紹介します。

- TLS/SSL:TLSはウェブトラフィック(HTTPSなど)の保護に広く使われています。アプリケーション層で動作するため、特定のアプリ内の通信を保護します。これに対しIPsecはネットワーク層で動作し、すべてのIPトラフィックを保護します。

- OpenVPN:TLS上で動作するため非常に柔軟で、ほとんどのファイアウォールやNATを通過できます。ただし、IPsecと比べるとやや遅いことがあります。

- WireGuard:高速性と設定の容易さで知られる、現代的で軽量なVPNプロトコルです。設定はより簡単ですが、IPsecほど確立されておらず、広くサポートされてもいません。ExpressVPNが開発したLightwayは、同様の利点を持ち、高速な接続と低いリソース消費を実現します。

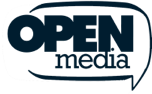

IPsecはどのようにインターネットトラフィックを暗号化する?

IPsecの暗号化プロセスは5つのステップに分けられます。

- ネゴシエーション段階:2つの通信拠点、例えばデバイスとVPNゲートウェイが、IKEv2プロトコルを使って安全な通信方法を合意します。暗号化アルゴリズムやハッシュ方式を決定し、そのハッシュ方式でHMAC(ハッシュメッセージ認証コード)を生成し、データが改ざんされていないことを保証します。

- 鍵の設定:続いて、両者は安全に一致する暗号鍵を交換または生成します。一般的にDiffie-Hellman法が使われ、鍵をネットワーク上に送信することなく共有鍵を生成します。

- パケット保護:各IPパケットはESP(カプセル化セキュリティペイロード)で暗号化され、AH(認証ヘッダー)で送信元と完全性を検証します。

- 伝送:暗号化されたパケットがインターネットを通じて送信されます。データは暗号化・認証されているため、傍受されても内容を読むことも改ざんすることもできません。

- 復号と処理:受信側は共有鍵を使ってパケットを復号します。問題がなければデータは対象アプリやホストに渡されます。

このプロセスはバックグラウンドで自動的に行われます。IPsec VPNセッションが開始されると、デバイスとVPNサーバーが同期している限り、トラフィックは常に保護されます。

一部のVPNプロバイダーがIPsec以外を選ぶ理由

IPsecは、ネットワーク通信を保護するための成熟かつ広く実装されたプロトコルですが、多くのVPNプロバイダーはOpenVPNやWireGuard、あるいはExpressVPN独自のLightwayのような代替プロトコルを好んで使用します。その理由は次の通りです。

- ファイアウォール回避性:ネットワークがIPsecのポートやプロトコルを特定してブロックすると、IPsecは使用できなくなる場合があります。これに対し、SSL VPNはHTTPSと同じポート443で動作できるため、ブロックされにくくなります。

- シンプルさ:IPsecは設定が複雑になることがあります。一方、よりシンプルなプロトコルは、より速くセットアップできる傾向があります。ただし、IPsecの特定のモード(例:IKEv2)は比較的ユーザーフレンドリーです。

- モダンな設計:新しいプロトコルは、再接続の速さ、処理の軽さ、または高度な暗号化技術を備えていることが多いです。

この表は、異なるVPNプロトコルを選ぶ際に生じるトレードオフをより明確に示しています。

| プロトコル | セキュリティ | 速度 | 安定性 | 設定の容易さ | ファイアウォール回避 | 対応プラットフォーム | 主な利用用途 |

| IPsec | 高いが設定に依存 | 比較的速い | 一般的に安定 | 複雑 | 難しい場合あり | 幅広いOSとネットワーク機器 | サイト間VPN、一部リモートアクセス |

| OpenVPN | 非常に強力、オープンソース | 中程度 | 良好 | 複雑 | 非常に優秀 | Windows, macOS, Linux, Android, iOS, ルーターなど | 一般的なセキュリティとプライバシー、規制回避 |

| WireGuard | 強力で最新の暗号化、オープンソース | 非常に速い | 非常に良好 | 容易〜中程度 | 非常に優秀 | Windows, macOS, Linux, Android, iOS, 組み込みシステム | 高速接続、モバイルユーザー向け |

| IKEv2/IPsec | 強力 | 高速 | 非常に良好(特にモバイル) | 中程度 | 良好 | Windows, macOS, iOS, BlackBerry(ネイティブ)、Android, Linux(クライアント経由) | モバイルユーザー、安定した高速通信 |

| ExpressVPNのLightway | 非常に強力、ポスト量子暗号(wolfSSL)、オープンソース | 非常に速い | 優秀、ネットワーク切替に強い | 非常に簡単(アプリ内) | 優秀 | Windows, macOS, Linux, Android, iOS, ExpressVPN対応ルーター | 一般的なセキュリティとプライバシー、ストリーミングやゲームなど速度重視の用途 |

IPsecモード:トンネルモードとトランスポートモード

IPsecにはデータをカプセル化するための2つの主要なモードがあります。トンネルモードとトランスポートモードです。それぞれ異なる用途に適しています。

いつトンネルモードを使うべき?

トンネルモードは、元の送信元や宛先IPアドレスなどの詳細を指定するヘッダーを含む、元のIPパケット全体をカプセル化します。この完全な元のパケットは、新しいヘッダーを持つ新しいIPパケットの内部に配置されます。この方式は以下のような場面でよく利用されます。

- サイト間VPN:複数のオフィスを接続する場合。両方のルーターがエンドポイントとして動作し、内部のデバイスに特別なIPsecの知識や設定は必要ありません。

- ネットワーク間リンク:公共インフラを介してネットワーク同士を接続する場合。

- IPヘッダーを隠す必要があるシナリオ:攻撃者や第三者に元の送信元や宛先アドレスを見られないようにしたい場合。

なぜトランスポートモードはVPNには理想的ではない?

トランスポートモードでは、各IPパケットのペイロード(データ部分)のみが暗号化され、元のIPヘッダーはそのまま残ります。これは欠点というわけではなく、郵便物の封筒に宛先住所が必要なのと同じで、ネットワークがパケットを正しく配送するために必要な情報だからです。このモードは、すでに互いのIPアドレスを知っている2つのデバイス間で直接通信を行う場合によく使われます。

しかしパケット全体をカプセル化しないため、異なるネットワーク間で通信をルーティングする必要があるVPNのような用途には適していません。多くのVPNシナリオでは、パケット全体を新しい暗号化パケットで包むトンネルモードが必要とされます。

古いVPN構成の中には、L2TPとIPsecのトランスポートモードを組み合わせてトンネルを作る方式もありました。しかしL2TPは現在では時代遅れで、安全性にも問題があると考えられており、一般的には推奨されません。

セキュリティーとプライバシーにおいてIPsecはどのくらい安全?

IPsecは強力な保護を提供することで知られています。業界標準の暗号化方式を使用し、不正な閲覧者からデータを隠します。ただし万能ではなく、誤った設定や弱い認証情報を使うと攻撃のリスクが生じる可能性があります。

IPsecの暗号化標準と認証方法

IPsecで使われる暗号化アルゴリズムには以下があります。

- AES(Advanced Encryption Standard): 最も広く使用されているアルゴリズムで、128ビットまたは256ビット鍵で実装されることが多い。

ChaCha20: 比較的新しい暗号化アルゴリズム。IPsec環境ではあまり使われないが、特定の統合環境では利用されることがある。 - DES / 3DES: 56ビット鍵を使用するため脆弱で、現在はほとんど避けられている。3DESはDESを3回適用したもの。すでに廃止されて久しいが、古いシステムや例示では見かける場合がある。

- Blowfish: 最大448ビット鍵まで対応するが、64ビットブロックサイズのためAESより攻撃に弱く、広くはサポートされていない。

IPsecは通常、IKEv2プロトコルを使用して暗号化設定を交渉し、デバイスを認証します。一般的な方法は以下の通りです。

- 事前共有鍵(Pre-shared keys / PSK): 両端に設定された共通の秘密鍵を利用する。使いやすいが、同じ鍵を長期的に使うためセキュリティは低め。

- 証明書:各エンドポイントが信頼できる認証局(CA)によって発行されたデジタル証明書を保持する。PSKよりも安全だが、管理は複雑になる。

- EAP(Extensible Authentication Protocol): リモートアクセスVPNでよく使用される。特にユーザー名とパスワードと組み合わせて使われることが多い。

IPsecはファイアウォールやISPにブロックされる?

はい、一部のファイアウォールやISPは、次のような方法でIPsecトラフィックをブロックします。

- ポートブロッキング:IPsecはUDP 500(IKEのメインポート)やUDP 4500(NATトラバーサル用)に依存しています。これらのポートはファイアウォールやISPによって特定のトラフィックを防ぐためにブロックされることがあります。これらのポートがブロックされると、IPsecトンネルは失敗しやすくなります。

- プロトコル検出:一部のシステムはESP(プロトコル50)やAH(プロトコル51)を識別してブロックすることがあります。

- ディープパケットインスペクション(DPI):DPIはIPsecトラフィック特有のシグネチャを検出し、ポートが開いていてもトラフィックをブロックまたは制限することができます。

HTTPSの443番ポートのみを許可するネットワークでは、IPsecセッションが妨害される場合があります。これが、一部のプロバイダーがSSLベースのVPNやステルスプロトコルを提供している理由のひとつです。詳しく知りたい方は、ポートブロッキングを回避する方法をご覧ください。

IPsecにはどのような脆弱性がある?

脆弱性は通常、次のような場合に発生します。

- 古い暗号方式やハッシュ方式をまだ使用している場合。

- 証明書管理が不十分で、攻撃者が正規のデバイスを装うことが可能になり、中間者攻撃(MITM攻撃)につながる場合。

- 管理上のミス(タイプミスや設定の不一致)が、暗号化を壊したり、トンネルを保護されない状態にする場合。

- ルーターやファイアウォールのファームウェアが古く、既知の脆弱性を攻撃者に悪用され、不正アクセスを許してしまう場合。

定期的なパッチ適用、最新の暗号方式の利用、そして適切な鍵や証明書の管理によって、これらのリスクは最小化できます。

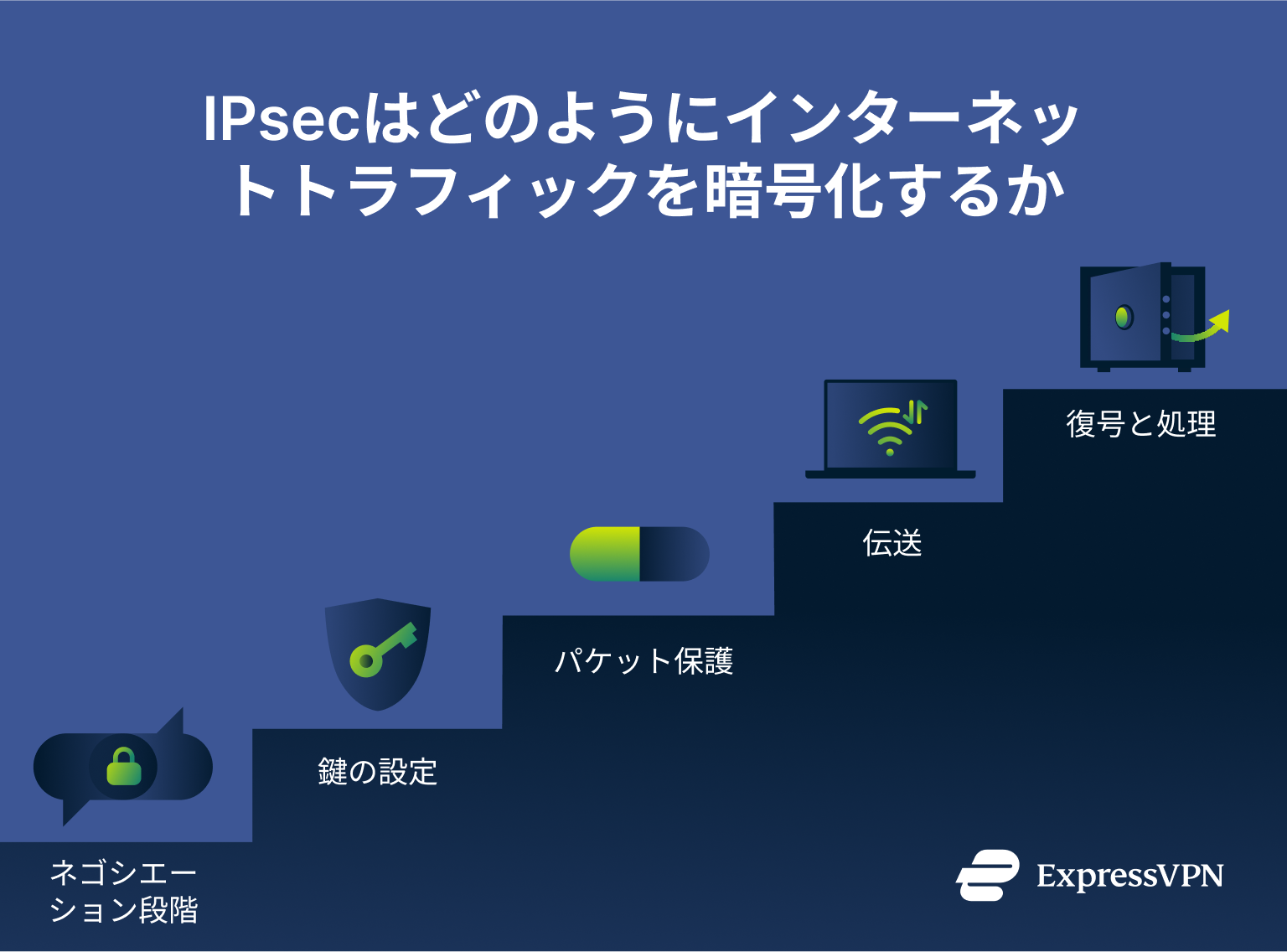

IPsecは中間者攻撃(MITM攻撃)にどの程度脆弱か?

IPsecはエンドポイント間の相互認証を含んでいるため、MITM攻撃は困難です。攻撃を成功させるには、攻撃者が両方の通信相手をだまして信頼させる必要がありますが、ネットワークのログイン認証情報や証明書が侵害されていない限り、これは非常に難しいとされています。

攻撃者は、ユーザーを不正なゲートウェイに誘導したり、DNSレコードを改ざんしたりしようとするかもしれません。もしデバイスが証明書の検証を省略したり、未知の証明書を受け入れたりすると、MITM攻撃の可能性が開かれてしまいます。厳格なチェックと証明書の検証を行うことで、そのリスクは低減されます。

ブルートフォース攻撃はIPsec暗号を破ることができるのか?

強力なAES鍵を総当たり(ブルートフォース)で解読することは、現代のコンピュータ性能では現実的ではないと考えられています。攻撃者はむしろ、次のようなより簡単な手口を狙うでしょう。

- 脆弱な事前共有鍵(PSK)を推測する。

- VPNソフトウェアやOSに存在する脆弱性を悪用する。

- ユーザーをだまして認証情報を漏洩させる。

総じて、長くランダムな鍵を用いて適切に実装されたIPsec環境は、ブルートフォース攻撃からは安全です。

IPsecの実装と実際の活用例

IPsecはあらゆる種類のネットワークに組み込まれています。企業は日常的な業務でIPsecに依存しています。また上級ユーザーは、リモートでネットワークにアクセスする際にセキュリティを確保し、データを保護するために個人のIPsecサーバーを運用することもあります。

企業が安全な通信手段としてIPsecを利用する例

- オフィス間リンク:複数の支社が、トラフィックをIPsec経由で中央サーバーに集約できる。

- クラウドベースの仕事:トラフィックをオンプレミスのデータセンターからクラウドインスタンスへIPsecトンネル経友で転送し、AWS、Azure、GCPへの安全なデータフローを実現する。

- ベンダーやサプライヤーのアクセス:企業ネットワークの制限されたセグメントを、IPsecを使って安全にパートナーと共有する。

クラウド環境やハイブリッドネットワークにおけるIPsec

Google Cloudなどのクラウドプロバイダーは、顧客に対し、自身の仮想プライベートクラウド(VPC)とオンプレミスのルーターの間にIPsec VPNを構成するオプションを提供することがあります。この構成により、仮想ネットワークとオンプレミスネットワーク間のトラフィックが保護され、外部の第三者が両環境間を移動するデータを傍受するのを防ぎます。

IPsecのパフォーマンスに関する考慮事項

正しく設定されていれば、IPsecは非常に高速で、高帯域幅のタスクも容易に処理できます。それでも、暗号処理やパケットのカプセル化によって一定のオーバーヘッドが発生します。

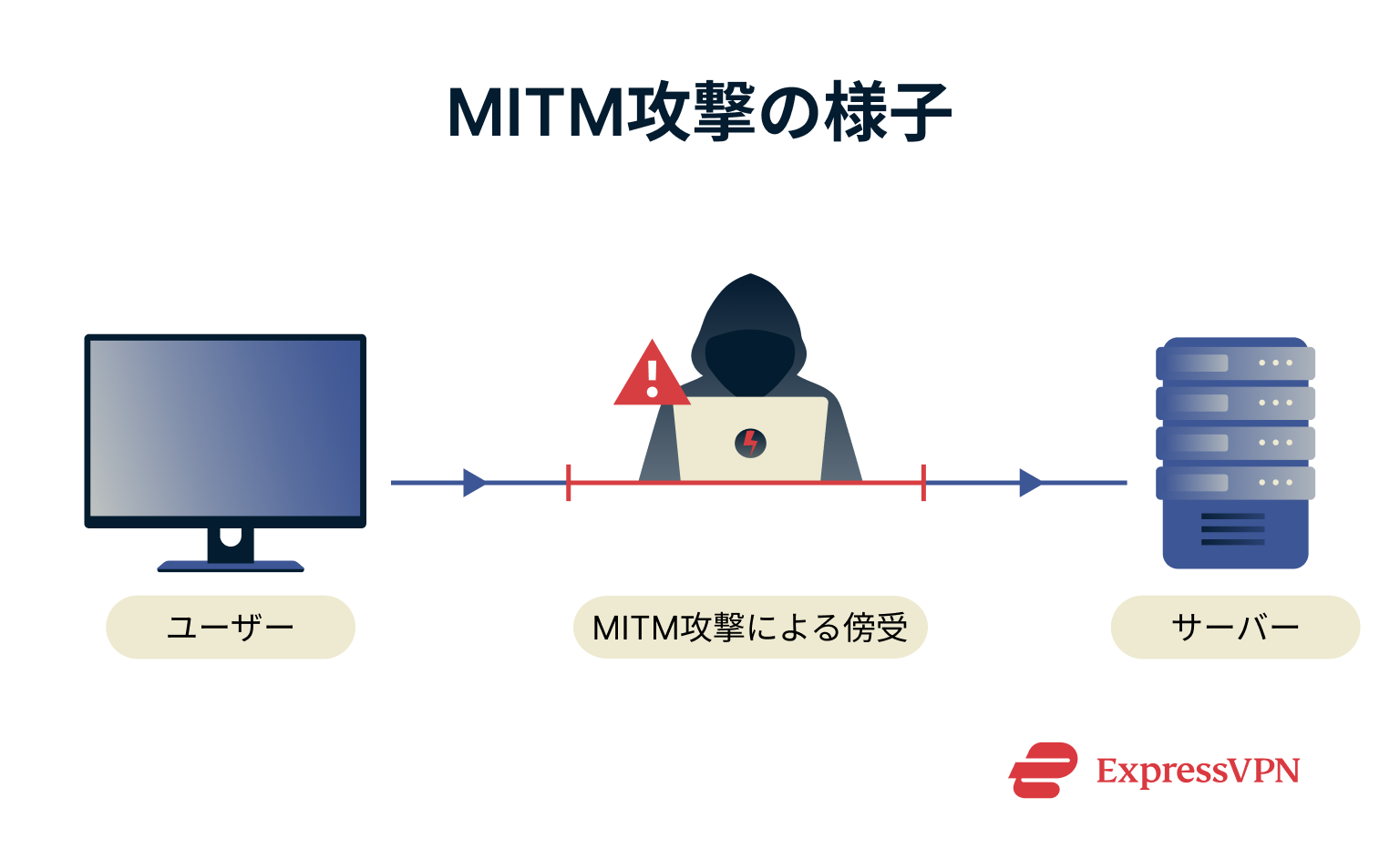

IPsecがMSSとMTUに与える影響

IPsecは各パケットに追加のヘッダーを付与します。ネットワークには「最大伝送単位(MTU)」と呼ばれるパケットサイズの上限があるため、ヘッダーでサイズが大きくなったIPsecパケットがその上限を超えると、フラグメント化されたり破棄されたりする可能性があります。

この問題を避けるために、ネットワーク管理者はVPNエンドポイントでMTUや最大セグメントサイズ(MSS)をあらかじめ小さく設定することがよくあります。これにより、IPsecヘッダーが追加されてもパケットがネットワークのサイズ制限内に収まり、フラグメント化を防ぎ、通信がスムーズに維持されます。

IPsecはネットワーク速度や遅延に影響するのか?

最新のデバイスでは、IPsecが速度や遅延に与える影響はごくわずかです。古くて処理能力の低いデバイスを使っている場合や、大量のデータを送信する場合には速度低下が見られることもありますが、日常的なウェブ閲覧や一般的なファイル転送であれば、IPsecはおおむね高速で安定しています。

高性能な環境では、暗号化をより迅速に処理するために、ハードウェアアクセラレーターやAES-NI(Advanced Encryption Standard New Instructions)のようなCPU命令セットが利用されることもあります。

IPsecを最適化してパフォーマンスを向上させる方法

- AES-NI対応デバイスを使用する: 2012年以降のIntelチップなど、ほとんどの最新CPUはAES-NIをサポートしており、暗号化と復号を高速化できます。

- ハードウェアリソースを確認する:多数のトンネルを処理するルーターやファイアウォールは、専用のVPNアクセラレーション機能を必要とする場合があります。

- 接続の問題を監視する:接続切断や再キーイングエラーなどのパフォーマンス問題は、設定ミスやハードウェアの制限を示している可能性があります。

モバイルデバイスにおけるIPsecの性能

IPsecはiOSやAndroidに組み込まれており、一般的な消費者向けの接続では良好に動作します。ただし、WireGuardやLightwayといった新しいプロトコルの方が、ネットワークを切り替える際(例:Wi-Fiからモバイルデータへの移行)に再接続がより速い場合があります。

IPsecの暗号化はCPUに多少の負荷をかけますが、特に最新のスマートフォンや暗号化のハードウェアアクセラレーションを備えたノートPCでは、バッテリー寿命への影響は通常ごくわずかです。日常的なウェブ閲覧やストリーミングにおいて、IPsecは安定して効率的です。

バッテリー寿命を延ばすには、大量のダウンロードを控えるか、不要なときはVPNをオフにするのが良いでしょう。ただ、暗号化の負荷は、プライバシーとセキュリティのために払うべき当然の対価とも言えます。

IPsecはNATと併用できるのか?

はい、可能ですがNAT Traversal(NAT-T)を使用する必要があります。NAT-Tがない場合、NATはパケットヘッダーを書き換えてしまい、IPsecの認証が機能しなくなります。NAT-Tでは外側のパケットを保持したまま、暗号化された内側のパケットを変更せずに送信できます。

現在のIPsec実装はすべてNAT-Tをサポートしているため、自宅のルーターの背後にいる場合やモバイルデータを利用している場合でも、IPsecは問題なく動作します。

IPsecのメリットとデメリット

IPsec VPNの設定は最初は複雑に感じるかもしれませんが、多くの人がそれを選ぶのには理由があります。ここでは主な利点と欠点を見ていきましょう。

IPsecを利用した安全な通信の利点

- 幅広いサポート:Windows、macOS、Linux、Android、iOSといった主要なオペレーティングシステムはすべてIPsecを標準で搭載しています。ネットワーク機器メーカーも幅広く採用しています。

強力なセキュリティ:IPsecは最新の暗号方式、堅牢な鍵交換、確立された標準を備えています。 - ハードウェアアクセラレーション:一部のルーターやファイアウォールには専用プロセッサーが搭載されており、IPsecの処理を高速化できます。

- 大規模ネットワークに最適:支社と本社をつなぐサイト間VPNなど、大規模ネットワークでよく利用されています。

IPsecの限界と課題

- 複雑さ:IPsecの手動セットアップは分かりにくく、管理者は各デバイスで提案、鍵、モードを一致させる必要があります。

- ファイアウォールの障害:一部のネットワークはIPsecトラフィックをブロックするため、ユーザーはSSLベースのソリューションを選ばざるを得ない場合があります。

- リソース使用量:暗号化は処理能力を必要とするため、性能の低いデバイスでは影響が出ることがあります。

- デバッグの難しさ:IPsecのログはしばしば難解であり、トンネルの障害を診断するには技術的な知識が求められます。

よくあるIPsecの問題とトラブルシューティング

経験豊富な管理者であっても、IPsecで問題が発生することはあります。以下は一般的な質問と解決策です。

なぜIPsec接続が遅いのか?

考えられる要因は次の通りです。

- 暗号化のオーバーヘッドが大きい::デバイスにハードウェアアクセラレーションが搭載されていない場合や、性能の低い機器でAES-256のような強力な暗号を使用している場合に発生します。

- フラグメント化:パケットが大きすぎると分割されます。多くのネットワークはフラグメントを破棄するため、通信速度の低下や接続の切断につながることがあります。

セキュリティ上の理由から暗号化強度を下げることは推奨されないため、ハードウェアをアップグレードするか、MTUを調整して速度を最適化する方が良いでしょう。

IPsec接続が切断される場合の対処法

IPsecの切断は次のような場合に発生します。

- 鍵の有効期間が短すぎる:頻繁な再キーイングによりトラフィックが中断されます。

- ネットワークの不安定さ:再キーイング中のパケットロスでトンネルが切れることがあります。

- NATがセッション中にパブリックアドレスを変更する:もう一方の端点が不一致を検出します。

対策としては、再キーイング間隔を調整するか、ローミングに強いプロトコルを使う方法があります。たとえばIKEv2は「モビリティ」機能をサポートしており、ネットワーク切り替え中もトンネルを維持できます。

ファイアウォールでIPsecがブロックされる場合の対処法

- 許可されているプロトコルを確認する:ESP(プロトコル50)やAH(プロトコル51)、UDP 500および4500が許可されているかを確認します。

- NAT-Tを使用する:ESPをUDP 4500にトンネルします。

- 代替ポートを試す:一部のゲートウェイ機器は、IPsecを別のUDPポートで実行できる場合があります。

- プロトコルを切り替える:IPsecが制限されている場合、SSLベースのVPNを使用する必要があるかもしれません。

FAQ:IPsecに関するよくある質問

IPsecはVPNと同じですか?

IPsecとTLSの違いは何ですか?

現代のVPN(例: OpenVPN、Lightway)はTLSを利用して全通信を保護する場合もあり、IPsecと役割は似ています。ただし仕組みは異なり、IPsecは主に企業ネットワークで使われるのに対し、TLSベースのVPNは日常的なアプリでよく使われています。

IPsecはファイアウォールやISPにブロックされることがありますか?

IPsecはモバイル端末やリモートワークにどう影響しますか?

IPsecはストリーミングやゲームに適していますか?

すべてのVPNサーバーでIPsecは使えますか?

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手